Detección de intrusiones

Los Sistemas de Detección de Intrusos (IDS) son herramientas de seguridad que, al igual que

otras medidas como software antivirus, cortafuegos y esquemas de control de acceso, están destinados a fortalecer la seguridad de los sistemas de información y comunicación. Con la aparición continua de nuevos tipos de ataques, que se desarrollan de forma flexible y adaptable, las técnicas de detección de intrusos son una tecnología valiosa para proteger los sistemas de destino y redes contra actividades maliciosas.

Los Sistemas de Detección de Intrusos (IDS) son herramientas de seguridad que, al igual que

otras medidas como software antivirus, cortafuegos y esquemas de control de acceso, están destinados a fortalecer la seguridad de los sistemas de información y comunicación. Con la aparición continua de nuevos tipos de ataques, que se desarrollan de forma flexible y adaptable, las técnicas de detección de intrusos son una tecnología valiosa para proteger los sistemas de destino y redes contra actividades maliciosas.

En la actualidad, los IDS se integran como elementos clave en los sistemas de monitorización de la seguridad (NSM), cuya finalidad es proporcionar consciencia situacional a los operadores. Para ello añaden funcionalidades relacionadas con la integración de información sobre el estado de la red y los sistemas y la correlación de eventos, fundamentalmente alertas de los IDS.

Nuestro grupo dispone de amplia experiencia en los sistemas de detección de intrusiones, especialmente en el contexto de los servicios web. El foco de nuestra investigación está actualmente en mejorar la calidad de la información generada por los NSM a partir de la mejora de las prestaciones de los IDS y la correlación de las alertas generadas tanto entre sí como con información procedente de sensores de monitorización de tráfico.

Esta línea de investigación sirve de soporte a las dos líneas principales: seguridad en web y seguridad en IoT.

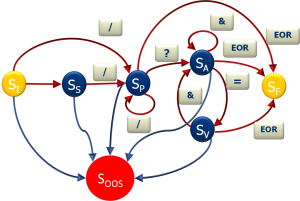

Destacan en esta línea el desarrollo de técnicas novedosas de detección basadas en anomalías y en metodologías y herramientas para la evaluación de sistemas de detección. Una de las herramientas básicas utilizadas es el modelado de Markov, que, en el caso de protocolos basados en mensajes de texto, permite establecer un autómata de estados finitos probabilístico (FSA) que puede utilizarse para modelar dichos mensajes y, consecuentemente, evaluar su normalidad o anormalidad.

Líneas de trabajo

Desarrollo de sistemas de detección de intrusiones basados en anomalías (AIDS)

Evaluación de sistemas de detección de intrusiones basada en firmas (SIDS)

Metodologías de evaluación de sistemas de detección de intrusiones

Generación automática de firmas para SIDS

Técnicas / métodos

-

Modelado de Markov

-

Análisis de cadenas

-

Aprendizaje automático

-

Análisis de series temporales

Comparación de patrones

Correlación de eventos

Resultados relevantes

Sistema de detección de anomalías para HTTP

Prototipo de sistema de generación automática de firmas para HTTP

- Inspectorlog: detección de ataques basada en firmas sobre trazas HTTP

Publicaciones destacadas

Walabonso Lara, Agustín; Mayor, Vicente; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Díaz-Verdejo, Jesús E.

Smart home anomaly-based IDS: Architecture proposal and case study Artículo de revista

En: Internet of Things, vol. 22, pp. 100773, 2023, ISSN: 2542-6605.

@article{Lara2023,

title = {Smart home anomaly-based IDS: Architecture proposal and case study},

author = { {Walabonso Lara}, Agustín and Vicente Mayor and {Estepa Alonso}, Rafael and {Estepa Alonso} , Antonio and Jesús E. {Díaz-Verdejo}},

url = {https://linkinghub.elsevier.com/retrieve/pii/S2542660523000963},

doi = {10.1016/J.IOT.2023.100773},

issn = {2542-6605},

year = {2023},

date = {2023-07-01},

urldate = {2023-07-01},

journal = {Internet of Things},

volume = {22},

pages = {100773},

publisher = {Elsevier},

abstract = {The complexity and diversity of the technologies involved in the Internet of Things (IoT) challenge the generalization of security solutions based on anomaly detection, which should fit the particularities of each context and deployment and allow for performance comparison. In this work, we provide a flexible architecture based on building blocks suited for detecting anomalies in the network traffic and the application-layer data exchanged by IoT devices in the context of Smart Home. Following this architecture, we have defined a particular Intrusion Detector System (IDS) for a case study that uses a public dataset with the electrical consumption of 21 home devices over one year. In particular, we have defined ten Indicators of Compromise (IoC) to detect network attacks and two anomaly detectors to detect false command or data injection attacks. We have also included a signature-based IDS (Snort) to extend the detection range to known attacks. We have reproduced eight network attacks (e.g., DoS, scanning) and four False Command or Data Injection attacks to test our IDS performance. The results show that all attacks were successfully detected by our IoCs and anomaly detectors with a false positive rate lower than 0.3%. Signature detection was able to detect only 4 out of 12 attacks. Our architecture and the IDS developed can be a reference for developing future IDS suited to different contexts or use cases. Given that we use a public dataset, our contribution can also serve as a baseline for comparison with new techniques that improve detection performance.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Fernández, Elvira Castillo; Díaz-Verdejo, Jesús E.; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Muñoz-Calle, Javier; Madinabeitia, Germán

Multistep Cyberattacks Detection using a Flexible Multilevel System for Alerts and Events Correlation Proceedings Article

En: Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023), pp. 6, 2023.

@inproceedings{eicc23-attacks,

title = {Multistep Cyberattacks Detection using a Flexible Multilevel System for Alerts and Events Correlation},

author = {Elvira {Castillo Fernández} and Jesús E. {Díaz-Verdejo} and {Estepa Alonso}, Rafael and {Estepa Alonso}, Antonio and Javier {Muñoz-Calle} and Germán Madinabeitia},

doi = {10.1145/3590777.3590778},

year = {2023},

date = {2023-06-14},

urldate = {2023-06-14},

booktitle = {Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023)},

pages = {6},

abstract = {Current network monitoring systems tend to generate several alerts per attack, especially in multistep attacks. However, Cybersecurity Officers (CSO) would rather receive a single alert summarizing the entire incident. Triggering a single alert per attack is a challenge that requires developing and evaluating advanced event correlation techniques and models to determine the relationships between the different observed events/alerts.

In this work, we propose a flexible architecture oriented toward the correlation and aggregation of events and alerts in a multilevel iterative approach.

In our scheme, sensors generate events and alerts that are stored in a non-relational database queried by modules that create knowledge structured as meta-alerts that are also stored in the database. These meta-alerts (also called hyperalerts) are, in turn, used iteratively to create new knowledge. This iterative approach can be used to aggregate information at multiple levels or steps in complex attack models.

Our architecture also allows the incorporation of additional sensors and the evaluation of various correlation techniques and multistage attack models. The capabilities of the system are assessed through three case studies.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

In this work, we propose a flexible architecture oriented toward the correlation and aggregation of events and alerts in a multilevel iterative approach.

In our scheme, sensors generate events and alerts that are stored in a non-relational database queried by modules that create knowledge structured as meta-alerts that are also stored in the database. These meta-alerts (also called hyperalerts) are, in turn, used iteratively to create new knowledge. This iterative approach can be used to aggregate information at multiple levels or steps in complex attack models.

Our architecture also allows the incorporation of additional sensors and the evaluation of various correlation techniques and multistage attack models. The capabilities of the system are assessed through three case studies.

Díaz-Verdejo, J. E.; Muñoz-Calle, F. J.; Estepa Alonso, A.; Estepa Alonso, R.; Madinabeitia, G.

On the Detection Capabilities of Signature-Based Intrusion Detection Systems in the Context of Web Attacks Artículo de revista

En: Applied Sciences, vol. 12, no 2, pp. 852, 2022, ISSN: 20763417.

@article{Diaz-Verdejo2022,

title = {On the Detection Capabilities of Signature-Based Intrusion Detection Systems in the Context of Web Attacks},

author = {J. E. Díaz-Verdejo and F. J. Muñoz-Calle and {Estepa Alonso}, A. and {Estepa Alonso}, R. and G. Madinabeitia},

url = {https://www.mdpi.com/2076-3417/12/2/852/htm https://www.mdpi.com/2076-3417/12/2/852},

doi = {10.3390/app12020852},

issn = {20763417},

year = {2022},

date = {2022-01-01},

urldate = {2022-01-01},

journal = {Applied Sciences},

volume = {12},

number = {2},

pages = {852},

publisher = {Multidisciplinary Digital Publishing Institute},

abstract = {Signature-based Intrusion Detection Systems (SIDS) play a crucial role within the arsenal of security components of most organizations. They can find traces of known attacks in the network traffic or host events for which patterns or signatures have been pre-established. SIDS include standard packages of detection rulesets, but only those rules suited to the operational environment should be activated for optimal performance. However, some organizations might skip this tuning process and instead activate default off-the-shelf rulesets without understanding its implications and trade-offs. In this work, we help gain insight into the consequences of using predefined rulesets in the performance of SIDS. We experimentally explore the performance of three SIDS in the context of web attacks. In particular, we gauge the detection rate obtained with predefined subsets of rules for Snort, ModSecurity and Nemesida using seven attack datasets. We also determine the precision and rate of alert generated by each detector in a real-life case using a large trace from a public webserver. Results show that the maximum detection rate achieved by the SIDS under test is insufficient to protect systems effectively and is lower than expected for known attacks. Our results also indicate that the choice of predefined settings activated on each detector strongly influences its detection capability and false alarm rate. Snort and ModSecurity scored either a very poor detection rate (activating the less-sensitive predefined ruleset) or a very poor precision (activating the full ruleset). We also found that using various SIDS for a cooperative decision can improve the precision or the detection rate, but not both. Consequently, it is necessary to reflect upon the role of these open-source SIDS with default configurations as core elements for protection in the context of web attacks. Finally, we provide an efficient method for systematically determining which rules deactivate from a ruleset to significantly reduce the false alarm rate for a target operational environment. We tested our approach using Snort’s ruleset in our real-life trace, increasing the precision from 0.015 to 1 in less than 16 h of work.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Estepa, Rafael; Estepa, Antonio; Díaz-Verdejo, Jesús; Lara, Agustín W; Madinabeitia, Germán; Sánchez, José A. Morales

Diseño de un IDS basado en anomalías para IoT: caso de estudio en SmartCities Proceedings Article

En: Actas de las VI Jornadas Nacionales de Investigación en Ciberseguridad, pp. 135–138, 2021.

@inproceedings{Estepa-jnic2021,

title = {Diseño de un IDS basado en anomalías para IoT: caso de estudio en SmartCities},

author = {Rafael Estepa and Antonio Estepa and Jesús Díaz-Verdejo and Agustín W Lara and Germán Madinabeitia and José A. Morales Sánchez},

url = {https://ruidera.uclm.es/xmlui/handle/10578/28638},

doi = {10.18239/jornadas_2021.34.30},

year = {2021},

date = {2021-01-01},

urldate = {2021-01-01},

booktitle = {Actas de las VI Jornadas Nacionales de Investigación en Ciberseguridad},

pages = {135--138},

abstract = {Los sistemas de Smart-City constituyen un campo específico en el IoT. Las soluciones de ciberseguridad IT tradicionales son excesivamente genéricas y poco eficientes para este tipo de instalaciones con escasos recursos computacionales y de coste limitado. Por ello, en conjunción con una empresa del sector, se está desarrollando un proyecto para la detección de incidentes de seguridad de un sistema de Iluminación Inteligente. En este artículo se describen los resultados iniciales del proyecto.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

Diaz-Verdejo, J.; Muñoz, F. J.; Alonso, R. Estepa; Alonso, A. Estepa; Madinabeitia, G.

Sobre las capacidades de detección de los IDS basados en firmas Proceedings Article

En: Serrano, Manuel A.; Fernández-Medina, Eduardo; Alcaraz, Cristina; Castro, Noemí; Calvo, Guillermo (Ed.): Actas de las VI Jornadas Nacionales de Investigación en Ciberseguridad, pp. 55–64, Ediciones de la Universidad de Castilla-La Mancha, 2021, ISBN: 9788490444634.

@inproceedings{diaz-verdejo-jnic21,

title = {Sobre las capacidades de detección de los IDS basados en firmas},

author = {J. Diaz-Verdejo and F. J. Muñoz and R. Estepa Alonso and A. Estepa Alonso and G. Madinabeitia},

editor = {Manuel A. Serrano and Eduardo Fernández-Medina and Cristina Alcaraz and Noemí Castro and Guillermo Calvo},

url = {https://ruidera.uclm.es/xmlui/handle/10578/28597},

doi = {10.18239/jornadas_2021.34.00},

isbn = {9788490444634},

year = {2021},

date = {2021-01-01},

urldate = {2021-01-01},

booktitle = {Actas de las VI Jornadas Nacionales de Investigación en Ciberseguridad},

pages = {55--64},

publisher = {Ediciones de la Universidad de Castilla-La Mancha},

series = {Colección Jornadas y Congresos},

abstract = {Los sistemas de detección de intrusiones (IDS) pueden detectar actividades maliciosas y generar alertas a supervisar, por lo que constituyen el n´ ucleo de los sistemas de monitorización de la seguridad de las redes. Tradicionalmente, se ha asumido que los IDS basados en firmas (SIDS) ofrecen una capacidad de detección y tasa de falsos positivos adecuadas, presentando limitaciones sólo en la detección de ataques 0-day. Sin embargo, estas capacidades están inequívocamente asociadas a la calidad de las firmas disponibles, que varían no sólo en el tiempo sino con la herramienta concreta utilizada. En este trabajo se exploran las capacidades de diversos sistemas SIDS ampliamente utilizados en un escenario real en el contexto de servicios web. Asimismo, se analiza la evolución de sus prestaciones a lo largo del tiempo considerando la actualización de las firmas. Los resultados de nuestras pruebas evidencian una gran variabilidad en las prestaciones en función de la herramienta seleccionada, así como una deficiente cobertura de ataques conocidos, incluso cuando se optimizan las reglas para ajustarse al sistema a proteger. Consecuentemente, es necesario revisar el papel de los SIDS como elementos de protección, ya que pueden proporcionar una falsa sensación de seguridad.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

García-Teodoro, P.; Díaz-Verdejo, J.; Maciá-Fernández, G.; Vázquez, E.

Anomaly-based network intrusion detection: Techniques, systems and challenges Artículo de revista

En: Computers and Security, vol. 28, no 1-2, pp. 18–28, 2009, ISSN: 01674048.

@article{Garcia-Teodoro2009,

title = {Anomaly-based network intrusion detection: Techniques, systems and challenges},

author = {P. García-Teodoro and J. Díaz-Verdejo and G. Maciá-Fernández and E. Vázquez},

doi = {10.1016/j.cose.2008.08.003},

issn = {01674048},

year = {2009},

date = {2009-01-01},

urldate = {2009-01-01},

journal = {Computers and Security},

volume = {28},

number = {1-2},

pages = {18--28},

abstract = {The Internet and computer networks are exposed to an increasing number of security threats. With new types of attacks appearing continually, developing flexible and adaptive security oriented approaches is a severe challenge. In this context, anomaly-based network intrusion detection techniques are a valuable technology to protect target systems and networks against malicious activities. However, despite the variety of such methods described in the literature in recent years, security tools incorporating anomaly detection functionalities are just starting to appear, and several important problems remain to be solved. This paper begins with a review of the most well-known anomaly-based intrusion detection techniques. Then, available platforms, systems under development and research projects in the area are presented. Finally, we outline the main challenges to be dealt with for the wide scale deployment of anomaly-based intrusion detectors, with special emphasis on assessment issues. textcopyright 2008 Elsevier Ltd. All rights reserved.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Proyectos destacados

A-TIC-224-UGR20 – Modelado de Ataques y Detección de Incidentes de Ciberseguridad (MADINCI)

Entidad financiadora: Universidad de Granada – Junta de Andalucía – Proyectos I+D+i del Programa Operativo FEDER 2020

Entidad/es participantes: Univ. Granada y Univ. Sevilla – N. invest.: 6

Periodo: 01/01/2022 a 30/06/2023

@online{madinci,

title = {Modelado de Ataques y Detección de Incidentes de Ciberseguridad (MADINCI)},

url = {/neus-cslab/madinci},

year = {2022},

date = {2022-01-01},

urldate = {2022-01-01},

issuetitle = {Proyectos I+D+i del Programa Operativo FEDER 2020},

number = {A-TIC-224-UGR20},

pages = {6},

institution = {Univ. Granada y Univ. Sevilla},

organization = {Universidad de Granada - Junta de Andalucía},

series = {01/01/2022 a 30/06/2023},

note = {20000 €},

keywords = {},

pubstate = {published},

tppubtype = {online}

}

PID2020-115199RB-I00 – Detección de ciberataques en “industria conectada” e IoT mediante integración y correlación de alertas multifuente (COINCYDE)

Entidad financiadora: Ministerio de Ciencia e Innovación – MICIN/AEI/10.13039/50110 0 011033

Entidad/es participantes: Universidad de Granada / Universidad de Sevilla – N. invest.: 8

Periodo: 01/09/2021 a 31/08/2024

@online{coincyde,

title = {Detección de ciberataques en “industria conectada” e IoT mediante integración y correlación de alertas multifuente (COINCYDE)},

author = {

},

url = {/neus-cslab/proyectos-idi/coincyde},

year = {2021},

date = {2021-09-01},

urldate = {2021-09-01},

booktitle = {Detección de ciberataques en “industria conectada” e IoT mediante integración y correlación de alertas multifuente (COINCYDE)},

issuetitle = {MICIN/AEI/10.13039/50110 0 011033},

number = {PID2020-115199RB-I00 },

pages = {8},

institution = {Universidad de Granada / Universidad de Sevilla},

organization = {Ministerio de Ciencia e Innovación },

series = {01/09/2021 a 31/08/2024},

abstract = {Los sistemas de monitorización de la seguridad en red (NSM) se encuentran hoy en día entre los componentes más relevantes para la detección y respuesta a los ciberataques. Sin embargo, sus capacidades de detección se limitan en su mayoría a ataques conocidos y tienden a generar una gran cantidad de alertas, muchas de las cuales son falsos positivos. Así, los operadores de ciberseguridad (CSO) deben supervisar una gran cantidad de alertas para determinar la ocurrencia real de incidentes, mientras que algunos de ellos permanecen sin ser detectados. Este proyecto tiene como objetivo desarrollar nuevas técnicas para mejorar las capacidades de detección mediante la adición de nuevos métodos basados en anomalías combinados con la correlación y priorización de alertas incorporando información contextual de la red. Esto mejorará la calidad de las alertas y reducirá la tasa de falsos positivos.

En esta propuesta se plantea el desarrollo de un NSM específico para plantas industriales con elementos del Internet of Things (IoT) y, más concretamente en uno de sus usos verticales: las SmartCity. Las instalaciones que pueden beneficiarse de la solución objeto de este proyecto son aquellas que permiten el control y monitorización de parques de dispositivos inteligentes (IoT, SmartCity), desde una aplicación o servicio web que se utiliza como interfaz de usuario para la gestión de servicios inteligentes. La elección del escenario tiene

una triple motivación. Primero, por la gran relevancia y expansión de este tipo de redes en la actualidad. Segundo, el escenario plantea una serie dificultades y requisitos específicos que no han sido convenientemente abordados en los SIEM actuales. Y tercero, la selección del escenario permite acotar el contexto, lo que posibilita un abordaje adecuado de la incorporación de información contextual.

El sistema a desarrollar incorporará múltiples detectores, incluyendo los usados habitualmente, considerando nuevos detectores específicos para el escenario que están orientados a las diversas amenazas existentes. Así, se desarrollarán detectores basados en anomalías a nivel del tráfico observado (flujos), a nivel de aplicación (sensorización) y a nivel de los servicios web usados para la operación remota. Adicionalmente, se hará uso de técnicas de inteligencia artificial para la correlación y priorización de las alertas incorporando información relativa al estado e historia previa de la red. Esto permitirá identificar falsos positivos, reducir el número de alertas finalmente enviadas al CSO y mejorar la información en las mismas.

Un elemento relevante y novedoso es el uso de una matriz de tráfico generada a partir de flujos en diferentes escalas de tiempo. Esta matriz contiene información sobre las conexiones de red que pueden explotarse para múltiples usos. Así, se pueden establecer algunos indicadores de compromiso para identificar ataques. También se puede utilizar para aplicar varios tipos de análisis de minería de datos, como la búsqueda de patrones comunes entre flujos, realizar perfiles de tráfico de servicios, evaluar la importancia y encontrar relaciones entre activos. La información extraída de esta matriz se utilizará como información contextual en la correlación y priorización de alertas.

Finalmente, la arquitectura propuesta incluye realimentación a partir de las acciones del CSO, lo que permite evaluar la calidad de detección y priorización y ajustar el rendimiento del sistema.},

note = {47795 €},

keywords = {},

pubstate = {published},

tppubtype = {online}

}

En esta propuesta se plantea el desarrollo de un NSM específico para plantas industriales con elementos del Internet of Things (IoT) y, más concretamente en uno de sus usos verticales: las SmartCity. Las instalaciones que pueden beneficiarse de la solución objeto de este proyecto son aquellas que permiten el control y monitorización de parques de dispositivos inteligentes (IoT, SmartCity), desde una aplicación o servicio web que se utiliza como interfaz de usuario para la gestión de servicios inteligentes. La elección del escenario tiene

una triple motivación. Primero, por la gran relevancia y expansión de este tipo de redes en la actualidad. Segundo, el escenario plantea una serie dificultades y requisitos específicos que no han sido convenientemente abordados en los SIEM actuales. Y tercero, la selección del escenario permite acotar el contexto, lo que posibilita un abordaje adecuado de la incorporación de información contextual.

El sistema a desarrollar incorporará múltiples detectores, incluyendo los usados habitualmente, considerando nuevos detectores específicos para el escenario que están orientados a las diversas amenazas existentes. Así, se desarrollarán detectores basados en anomalías a nivel del tráfico observado (flujos), a nivel de aplicación (sensorización) y a nivel de los servicios web usados para la operación remota. Adicionalmente, se hará uso de técnicas de inteligencia artificial para la correlación y priorización de las alertas incorporando información relativa al estado e historia previa de la red. Esto permitirá identificar falsos positivos, reducir el número de alertas finalmente enviadas al CSO y mejorar la información en las mismas.

Un elemento relevante y novedoso es el uso de una matriz de tráfico generada a partir de flujos en diferentes escalas de tiempo. Esta matriz contiene información sobre las conexiones de red que pueden explotarse para múltiples usos. Así, se pueden establecer algunos indicadores de compromiso para identificar ataques. También se puede utilizar para aplicar varios tipos de análisis de minería de datos, como la búsqueda de patrones comunes entre flujos, realizar perfiles de tráfico de servicios, evaluar la importancia y encontrar relaciones entre activos. La información extraída de esta matriz se utilizará como información contextual en la correlación y priorización de alertas.

Finalmente, la arquitectura propuesta incluye realimentación a partir de las acciones del CSO, lo que permite evaluar la calidad de detección y priorización y ajustar el rendimiento del sistema.

PYC20-RE-087-USE – Sistema para la detección temprana de ciberataques en industria conectada e IoT mediante detección de anomalías multiplanta

Entidad financiadora: Universidad de Sevilla – Junta de Andalucía – Proyectos singulares de actuaciones de transferencia en los CEI en las áreas RIS3 (CEI20)

Entidad/es participantes: Universidad de Sevilla, Wellness TechGroup como agente agregado – N. invest.: 5

Periodo: 01/01/2021 a 31/12/2022

@online{cei2,

title = {Sistema para la detección temprana de ciberataques en industria conectada e IoT mediante detección de anomalías multiplanta},

url = {/neus-cslab/proyectosidi/cei2},

year = {2021},

date = {2021-01-01},

urldate = {2021-01-01},

issuetitle = {Proyectos singulares de actuaciones de transferencia en los CEI en las áreas RIS3 (CEI20)},

number = {PYC20-RE-087-USE},

pages = {5},

institution = {Universidad de Sevilla, Wellness TechGroup como agente agregado},

organization = {Universidad de Sevilla - Junta de Andalucía},

series = {01/01/2021 a 31/12/2022},

note = {68550 €},

keywords = {},

pubstate = {published},

tppubtype = {online}

}

2020/00000172 – Detección Inteligente de Incidentes de Ciberseguridad en redes IoT en base a n-gramáticas adaptativas

Entidad financiadora: US – Junta de Andalucía – Proyectos singulares de actuaciones de transferencia en los CEI en las áreas RIS3

Entidad/es participantes: Universidad de Sevilla, Wellness TechGroup como agente agregado

Periodo: 01/03/2020 a 30/09/2021

@online{cei1,

title = {Detección Inteligente de Incidentes de Ciberseguridad en redes IoT en base a n-gramáticas adaptativas},

year = {2020},

date = {2020-01-01},

urldate = {2020-01-01},

issuetitle = {Proyectos singulares de actuaciones de transferencia en los CEI en las áreas RIS3},

number = {2020/00000172},

institution = {Universidad de Sevilla, Wellness TechGroup como agente agregado},

organization = {US - Junta de Andalucía},

series = {01/03/2020 a 30/09/2021},

note = {33000 €},

keywords = {},

pubstate = {published},

tppubtype = {online}

}