Seguridad en IoT

En la última década, el Internet de las cosas (IoT) ha experimentado un crecimiento significativo en varios dominios, como Industria 4.0, Smart Cities, o Smart Homes. Este éxito también ha planteado nuevos desafíos de seguridad, incluido el diseño de software, arquitecturas y modelos de seguridad que aborden las amenazas cibernéticas en todas las capas de IoT. La heterogeneidad de dispositivos, vulnerabilidades y tecnologías involucradas en IoT desafía la adopción de soluciones de ciberseguridad genéricas en este ámbito. Consecuentemente, se aborda el desarrollo de sistemas de defensa y protección adaptados a cada uno de los dominios.

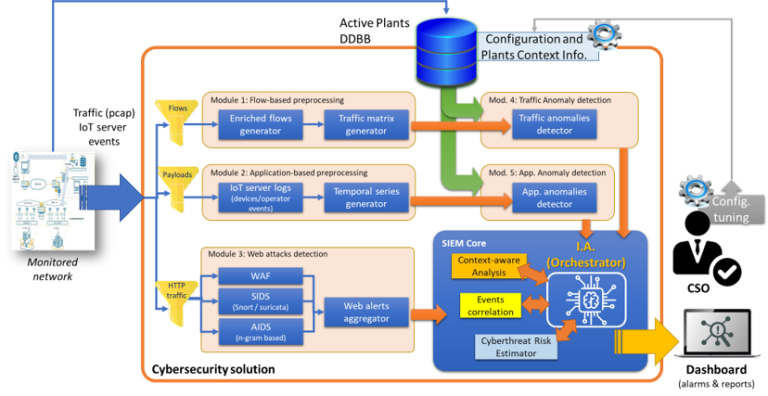

Nuestro grupo ha abierto una línea de investigación centrada en la adaptación de las tecnologías de ciberseguridad usadas en Internet a los nuevos dominios de aplicación, así como al desarrollo de nuevas técnicas, todas orientadas a mejorar la seguridad en IoT. Estudiamos soluciones en tres de los dominios más extendidos: industria, ciudades y hogares, con una aproximación holística adaptada a los sistemas ciberfísicos subyacentes. Nuestra aproximación considera tanto el análisis de las comunicaciones como el de los datos de aplicación transportados. Esto posibilita el diagnóstico de fallos como parte del análisis de ciberseguridad.

Hemos desarrollado sistemas de monitorización de la seguridad operativos desplegados en plantas de energías renovables operando sobre redes SCADA (Industria) y prototipos operativos adaptados al control de la iluminación en ciudades (Smart Cities) a través de Internet. Estamos adaptando estas soluciones al entorno Smart Home.

Líneas de trabajo

-

Desarrollo de sistemas SIEM integrales para entornos IoT

-

Análisis de vulnerabilidades en IoT

-

Configuración y adaptación automáticas al escenario/planta

-

Integración de datos de múltiples sensores en la detección de incidentes

-

Adquisición y etiquetado de tráfico IoT en escenarios reales

Técnicas / métodos

Análisis de series temporales

Análisis de riesgos

Aprendizaje automático

Detección de anomalías

Correlación de eventos

Resultados relevantes

Registro software de sistema de supervisión de seguridad de planta industrial

- Varios datasets de tráfico IoT reales etiquetadas (ground-truth)

- Transferencia de conocimiento a empresas del sector

Publicaciones destacadas

Lara, Agustín; Estepa, Antonio; Estepa, Rafael; Díaz-Verdejo, Jesús E.; Mayor, Vicente

Anomaly-based Intrusion Detection System for smart lighting Artículo de revista

En: Internet of Things, vol. 28, pp. 101427, 2024, ISSN: 2542-6605.

@article{LARA2024101427,

title = {Anomaly-based Intrusion Detection System for smart lighting},

author = {Agustín Lara and Antonio Estepa and Rafael Estepa and Jesús E. Díaz-Verdejo and Vicente Mayor},

url = {https://www.sciencedirect.com/science/article/pii/S2542660524003688},

doi = {https://doi.org/10.1016/j.iot.2024.101427},

issn = {2542-6605},

year = {2024},

date = {2024-01-01},

urldate = {2024-01-01},

journal = {Internet of Things},

volume = {28},

pages = {101427},

abstract = {Smart Lighting Systems (SLS) are essential to smart cities, offering enhanced energy efficiency and public safety. However, they are susceptible to security threats, potentially leading to safety risks and service disruptions, making the protection of this infrastructure critical. This paper presents an anomaly-based Intrusion Detection System (IDS) designed for a real-world operational SLS. As commercial deployments vary in components, protocols, and functionalities, IDSs must be tailored to the specific characteristics of each deployment to perform effectively. Our anomaly-based IDS has been defined based on the properties of the available data and the types of attacks we aim to detect, offering both explainability and low complexity. The proposed system identifies anomalies in seven features of network traffic and in the telemetry data received at the central control (O&M) server. For the latter, we designed three customized detectors to identify abnormal data points, persistent deviations in street lamp power consumption, and abnormal power value based on the time of day. Validation with real-world data and simulated attacks demonstrates the effectiveness of our approach. Network attacks (e.g., DoS, scanning) were detected by at least one of the seven flow-related anomaly detectors, while simulated data poisoning attacks and operational technology (OT) issues were detected with nearly 90% accuracy. The datasets used in this work are publicly available and may serve as reference for the design of future IDSs. While our detectors were designed specifically for our dataset, the variables examined and vulnerabilities addressed are common in most commercial SLSs.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Walabonso Lara, Agustín; Mayor, Vicente; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Díaz-Verdejo, Jesús E.

Smart home anomaly-based IDS: Architecture proposal and case study Artículo de revista

En: Internet of Things, vol. 22, pp. 100773, 2023, ISSN: 2542-6605.

@article{Lara2023,

title = {Smart home anomaly-based IDS: Architecture proposal and case study},

author = { {Walabonso Lara}, Agustín and Vicente Mayor and {Estepa Alonso}, Rafael and {Estepa Alonso} , Antonio and Jesús E. {Díaz-Verdejo}},

url = {https://linkinghub.elsevier.com/retrieve/pii/S2542660523000963},

doi = {10.1016/J.IOT.2023.100773},

issn = {2542-6605},

year = {2023},

date = {2023-07-01},

urldate = {2023-07-01},

journal = {Internet of Things},

volume = {22},

pages = {100773},

publisher = {Elsevier},

abstract = {The complexity and diversity of the technologies involved in the Internet of Things (IoT) challenge the generalization of security solutions based on anomaly detection, which should fit the particularities of each context and deployment and allow for performance comparison. In this work, we provide a flexible architecture based on building blocks suited for detecting anomalies in the network traffic and the application-layer data exchanged by IoT devices in the context of Smart Home. Following this architecture, we have defined a particular Intrusion Detector System (IDS) for a case study that uses a public dataset with the electrical consumption of 21 home devices over one year. In particular, we have defined ten Indicators of Compromise (IoC) to detect network attacks and two anomaly detectors to detect false command or data injection attacks. We have also included a signature-based IDS (Snort) to extend the detection range to known attacks. We have reproduced eight network attacks (e.g., DoS, scanning) and four False Command or Data Injection attacks to test our IDS performance. The results show that all attacks were successfully detected by our IoCs and anomaly detectors with a false positive rate lower than 0.3%. Signature detection was able to detect only 4 out of 12 attacks. Our architecture and the IDS developed can be a reference for developing future IDS suited to different contexts or use cases. Given that we use a public dataset, our contribution can also serve as a baseline for comparison with new techniques that improve detection performance.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Lara, Agustín W.; Ternero, J. A.; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Ruiz-Robles, Fernando; Díaz-Verdejo, Jesús E.

HTTP Cyberattacks Detection through Automatic Signature Generation in multi-site IoT Deployments Proceedings Article

En: Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023) , pp. 6, 2023.

@inproceedings{eicc2-firmas,

title = {HTTP Cyberattacks Detection through Automatic Signature Generation in multi-site IoT Deployments},

author = {Agustín W. Lara and J.A. Ternero and {Estepa Alonso}, Rafael and {Estepa Alonso}, Antonio and Fernando Ruiz-Robles and Jesús E. Díaz-Verdejo

},

doi = {10.1145/3590777.3590788},

year = {2023},

date = {2023-06-14},

urldate = {2023-06-14},

booktitle = {Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023)

},

pages = {6},

abstract = { IoT deployments often include a web-interface server for managerial purposes. Signature-based Intrusion Detection Systems are commonly used to detect HTTP attacks on these web servers. The standard signature repositories used by these defensive systems can be enhanced with new signatures generated automatically from attacks detected with anomaly detection techniques.

This work presents a scheme for generating such anomaly-based signatures from HTTP attacks in a way that avoids excessive false positives. The signatures generated are distributed to peer sites in a multi-site environment. We also present a case study based on an IoT real-life dataset collected at four different SmartLight deployments from the same organization. Our results show a notable performance improvement (from $24.1%$ to $66.7%$) when anomaly-based signatures are added to the standard default Snort ruleset and distributed to the other three sites.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

This work presents a scheme for generating such anomaly-based signatures from HTTP attacks in a way that avoids excessive false positives. The signatures generated are distributed to peer sites in a multi-site environment. We also present a case study based on an IoT real-life dataset collected at four different SmartLight deployments from the same organization. Our results show a notable performance improvement (from $24.1%$ to $66.7%$) when anomaly-based signatures are added to the standard default Snort ruleset and distributed to the other three sites.

Estepa, Rafael; Estepa, Antonio; Díaz-Verdejo, Jesús; Lara, Agustín W; Madinabeitia, Germán; Sánchez, José A. Morales

Diseño de un IDS basado en anomalías para IoT: caso de estudio en SmartCities Proceedings Article

En: Actas de las VI Jornadas Nacionales de Investigación en Ciberseguridad, pp. 135–138, 2021.

@inproceedings{Estepa-jnic2021,

title = {Diseño de un IDS basado en anomalías para IoT: caso de estudio en SmartCities},

author = {Rafael Estepa and Antonio Estepa and Jesús Díaz-Verdejo and Agustín W Lara and Germán Madinabeitia and José A. Morales Sánchez},

url = {https://ruidera.uclm.es/xmlui/handle/10578/28638},

doi = {10.18239/jornadas_2021.34.30},

year = {2021},

date = {2021-01-01},

urldate = {2021-01-01},

booktitle = {Actas de las VI Jornadas Nacionales de Investigación en Ciberseguridad},

pages = {135--138},

abstract = {Los sistemas de Smart-City constituyen un campo específico en el IoT. Las soluciones de ciberseguridad IT tradicionales son excesivamente genéricas y poco eficientes para este tipo de instalaciones con escasos recursos computacionales y de coste limitado. Por ello, en conjunción con una empresa del sector, se está desarrollando un proyecto para la detección de incidentes de seguridad de un sistema de Iluminación Inteligente. En este artículo se describen los resultados iniciales del proyecto.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

Alonso, Antonio J. Estepa; Díaz-Verdejo, Jesús E.; Ramírez, Estefanía Osma; Alonso, Rafael M. Estepa; Luque, Germán Madinabeitia; Romero, Agustín W. Lara

Ciberseguridad en entornos de generación eléctrica en parques renovables. Resumen extendido Proceedings Article

En: Actas de las V Jornadas Nacionales de Investigación en Ciberseguridad, pp. 334–335, 2019, ISBN: 978-84-09-12121-2.

@inproceedings{Alonso2019,

title = {Ciberseguridad en entornos de generación eléctrica en parques renovables. Resumen extendido},

author = {Antonio J. Estepa Alonso and Jesús E. Díaz-Verdejo and Estefanía Osma Ramírez and Rafael M. Estepa Alonso and Germán Madinabeitia Luque and Agustín W. Lara Romero},

isbn = {978-84-09-12121-2},

year = {2019},

date = {2019-01-01},

booktitle = {Actas de las V Jornadas Nacionales de Investigación en Ciberseguridad},

pages = {334--335},

abstract = {Este documento presenta un proyecto en curso en el marco de ciberseguridad en entornos industriales de generación eléctrica. Por limitaciones de espacio y por motivos de confidencialidad, tan sólo se describirá el contexto de este proyecto, el alcance esperado y los requisitos que debe cumplir la solución de ciberseguridad. Por último se realiza una breve introducción al diseño inicial de la solución propuesta siguiendo la aproximación de Mínimo Producto Viable. Dicha solución se basa en la definición de Indicadores de Compromiso IoC para la detección anomalías y vulnerabilidades en la planta.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

Proyectos destacados

PID2020-115199RB-I00 – Detección de ciberataques en “industria conectada” e IoT mediante integración y correlación de alertas multifuente (COINCYDE)

Entidad financiadora: Ministerio de Ciencia e Innovación – MICIN/AEI/10.13039/50110 0 011033

Entidad/es participantes: Universidad de Granada / Universidad de Sevilla – N. invest.: 8

Periodo: 01/09/2021 a 31/08/2024

@online{coincyde,

title = {Detección de ciberataques en “industria conectada” e IoT mediante integración y correlación de alertas multifuente (COINCYDE)},

author = {

},

url = {/neus-cslab/proyectos-idi/coincyde},

year = {2021},

date = {2021-09-01},

urldate = {2021-09-01},

booktitle = {Detección de ciberataques en “industria conectada” e IoT mediante integración y correlación de alertas multifuente (COINCYDE)},

issuetitle = {MICIN/AEI/10.13039/50110 0 011033},

number = {PID2020-115199RB-I00 },

pages = {8},

institution = {Universidad de Granada / Universidad de Sevilla},

organization = {Ministerio de Ciencia e Innovación },

series = {01/09/2021 a 31/08/2024},

abstract = {Los sistemas de monitorización de la seguridad en red (NSM) se encuentran hoy en día entre los componentes más relevantes para la detección y respuesta a los ciberataques. Sin embargo, sus capacidades de detección se limitan en su mayoría a ataques conocidos y tienden a generar una gran cantidad de alertas, muchas de las cuales son falsos positivos. Así, los operadores de ciberseguridad (CSO) deben supervisar una gran cantidad de alertas para determinar la ocurrencia real de incidentes, mientras que algunos de ellos permanecen sin ser detectados. Este proyecto tiene como objetivo desarrollar nuevas técnicas para mejorar las capacidades de detección mediante la adición de nuevos métodos basados en anomalías combinados con la correlación y priorización de alertas incorporando información contextual de la red. Esto mejorará la calidad de las alertas y reducirá la tasa de falsos positivos.

En esta propuesta se plantea el desarrollo de un NSM específico para plantas industriales con elementos del Internet of Things (IoT) y, más concretamente en uno de sus usos verticales: las SmartCity. Las instalaciones que pueden beneficiarse de la solución objeto de este proyecto son aquellas que permiten el control y monitorización de parques de dispositivos inteligentes (IoT, SmartCity), desde una aplicación o servicio web que se utiliza como interfaz de usuario para la gestión de servicios inteligentes. La elección del escenario tiene

una triple motivación. Primero, por la gran relevancia y expansión de este tipo de redes en la actualidad. Segundo, el escenario plantea una serie dificultades y requisitos específicos que no han sido convenientemente abordados en los SIEM actuales. Y tercero, la selección del escenario permite acotar el contexto, lo que posibilita un abordaje adecuado de la incorporación de información contextual.

El sistema a desarrollar incorporará múltiples detectores, incluyendo los usados habitualmente, considerando nuevos detectores específicos para el escenario que están orientados a las diversas amenazas existentes. Así, se desarrollarán detectores basados en anomalías a nivel del tráfico observado (flujos), a nivel de aplicación (sensorización) y a nivel de los servicios web usados para la operación remota. Adicionalmente, se hará uso de técnicas de inteligencia artificial para la correlación y priorización de las alertas incorporando información relativa al estado e historia previa de la red. Esto permitirá identificar falsos positivos, reducir el número de alertas finalmente enviadas al CSO y mejorar la información en las mismas.

Un elemento relevante y novedoso es el uso de una matriz de tráfico generada a partir de flujos en diferentes escalas de tiempo. Esta matriz contiene información sobre las conexiones de red que pueden explotarse para múltiples usos. Así, se pueden establecer algunos indicadores de compromiso para identificar ataques. También se puede utilizar para aplicar varios tipos de análisis de minería de datos, como la búsqueda de patrones comunes entre flujos, realizar perfiles de tráfico de servicios, evaluar la importancia y encontrar relaciones entre activos. La información extraída de esta matriz se utilizará como información contextual en la correlación y priorización de alertas.

Finalmente, la arquitectura propuesta incluye realimentación a partir de las acciones del CSO, lo que permite evaluar la calidad de detección y priorización y ajustar el rendimiento del sistema.},

note = {47795 €},

keywords = {},

pubstate = {published},

tppubtype = {online}

}

En esta propuesta se plantea el desarrollo de un NSM específico para plantas industriales con elementos del Internet of Things (IoT) y, más concretamente en uno de sus usos verticales: las SmartCity. Las instalaciones que pueden beneficiarse de la solución objeto de este proyecto son aquellas que permiten el control y monitorización de parques de dispositivos inteligentes (IoT, SmartCity), desde una aplicación o servicio web que se utiliza como interfaz de usuario para la gestión de servicios inteligentes. La elección del escenario tiene

una triple motivación. Primero, por la gran relevancia y expansión de este tipo de redes en la actualidad. Segundo, el escenario plantea una serie dificultades y requisitos específicos que no han sido convenientemente abordados en los SIEM actuales. Y tercero, la selección del escenario permite acotar el contexto, lo que posibilita un abordaje adecuado de la incorporación de información contextual.

El sistema a desarrollar incorporará múltiples detectores, incluyendo los usados habitualmente, considerando nuevos detectores específicos para el escenario que están orientados a las diversas amenazas existentes. Así, se desarrollarán detectores basados en anomalías a nivel del tráfico observado (flujos), a nivel de aplicación (sensorización) y a nivel de los servicios web usados para la operación remota. Adicionalmente, se hará uso de técnicas de inteligencia artificial para la correlación y priorización de las alertas incorporando información relativa al estado e historia previa de la red. Esto permitirá identificar falsos positivos, reducir el número de alertas finalmente enviadas al CSO y mejorar la información en las mismas.

Un elemento relevante y novedoso es el uso de una matriz de tráfico generada a partir de flujos en diferentes escalas de tiempo. Esta matriz contiene información sobre las conexiones de red que pueden explotarse para múltiples usos. Así, se pueden establecer algunos indicadores de compromiso para identificar ataques. También se puede utilizar para aplicar varios tipos de análisis de minería de datos, como la búsqueda de patrones comunes entre flujos, realizar perfiles de tráfico de servicios, evaluar la importancia y encontrar relaciones entre activos. La información extraída de esta matriz se utilizará como información contextual en la correlación y priorización de alertas.

Finalmente, la arquitectura propuesta incluye realimentación a partir de las acciones del CSO, lo que permite evaluar la calidad de detección y priorización y ajustar el rendimiento del sistema.

PYC20-RE-087-USE – Sistema para la detección temprana de ciberataques en industria conectada e IoT mediante detección de anomalías multiplanta

Entidad financiadora: Universidad de Sevilla – Junta de Andalucía – Proyectos singulares de actuaciones de transferencia en los CEI en las áreas RIS3 (CEI20)

Entidad/es participantes: Universidad de Sevilla, Wellness TechGroup como agente agregado – N. invest.: 5

Periodo: 01/01/2021 a 31/12/2022

@online{cei2,

title = {Sistema para la detección temprana de ciberataques en industria conectada e IoT mediante detección de anomalías multiplanta},

url = {/neus-cslab/proyectosidi/cei2},

year = {2021},

date = {2021-01-01},

urldate = {2021-01-01},

issuetitle = {Proyectos singulares de actuaciones de transferencia en los CEI en las áreas RIS3 (CEI20)},

number = {PYC20-RE-087-USE},

pages = {5},

institution = {Universidad de Sevilla, Wellness TechGroup como agente agregado},

organization = {Universidad de Sevilla - Junta de Andalucía},

series = {01/01/2021 a 31/12/2022},

note = {68550 €},

keywords = {},

pubstate = {published},

tppubtype = {online}

}

PI-2132/22/2021 – Detección de ciberamenazas en los sistemas de monitorización y control de instalaciones de Generación Renovables (RENSHIELD)

Entidad financiadora: Isotrol / Ministerio Ciencia y Tecnología

Entidad/es participantes: AICIA – N. invest.: 6

Periodo: 01/06/2021 a 31/12/2023

@online{renshield,

title = {Detección de ciberamenazas en los sistemas de monitorización y control de instalaciones de Generación Renovables (RENSHIELD)},

url = {/neus-cslab/renshield/},

year = {2021},

date = {2021-01-01},

urldate = {2021-01-01},

number = {PI-2132/22/2021},

pages = {6},

institution = {AICIA},

organization = {Isotrol / Ministerio Ciencia y Tecnología},

series = {01/06/2021 a 31/12/2023},

note = {59994,45 €},

keywords = {},

pubstate = {published},

tppubtype = {online}

}

2020/00000172 – Detección Inteligente de Incidentes de Ciberseguridad en redes IoT en base a n-gramáticas adaptativas

Entidad financiadora: US – Junta de Andalucía – Proyectos singulares de actuaciones de transferencia en los CEI en las áreas RIS3

Entidad/es participantes: Universidad de Sevilla, Wellness TechGroup como agente agregado

Periodo: 01/03/2020 a 30/09/2021

@online{cei1,

title = {Detección Inteligente de Incidentes de Ciberseguridad en redes IoT en base a n-gramáticas adaptativas},

year = {2020},

date = {2020-01-01},

urldate = {2020-01-01},

issuetitle = {Proyectos singulares de actuaciones de transferencia en los CEI en las áreas RIS3},

number = {2020/00000172},

institution = {Universidad de Sevilla, Wellness TechGroup como agente agregado},

organization = {US - Junta de Andalucía},

series = {01/03/2020 a 30/09/2021},

note = {33000 €},

keywords = {},

pubstate = {published},

tppubtype = {online}

}

PI-1814/26/2018 – Red Eléctrica cibersegura 1

Entidad financiadora: Isotrol / Ministerio Ciencia y Tecnología (Programa CIEN)

Entidad/es participantes: AICIA – N. invest.: 4

Periodo: 01/01/2018 a 31/12/2021

@online{rec,

title = {Red Eléctrica cibersegura 1},

year = {2018},

date = {2018-01-01},

urldate = {2018-01-01},

number = {PI-1814/26/2018},

pages = {4},

institution = {AICIA},

organization = {Isotrol / Ministerio Ciencia y Tecnología (Programa CIEN)},

series = {01/01/2018 a 31/12/2021},

note = {57340 €},

keywords = {},

pubstate = {published},

tppubtype = {online}

}