Periodo

1-AGO-2021 a 31-JUN-2023

Modelado de Ataques y Detección de Incidentes de Ciberseguridad (MADINCI)

Referencia

A-TIC-224-UGR20

Organismos / empresas

Univ. Granada / FEDER / Junta de Andalucía - Consejería de Transformación Económica, Industria, Conocimiento y Universidades

Investigadores

- Jesús E. Díaz Verdejo - IP

- Juan Carlos Cubero Talavera - IP

- Francisco Cortijo Bon

- Antonio Estepa Alonso

- Rafael Estepa Alonso

Equipo de trabajo

- Elvira Castillo Fernández

Este proyecto está financiado por FEDER/ Junta de Andalucía

Resumen

Los sistemas SIEM (Security Information and Event Management) constituyen uno de los elementos más relevantes para responder a los ciberataques a partir de la detección en tiempo casi real de los mismos. Sin embargo, los oficiales de ciberseguridad deben supervisar las numerosas alertas generadas por los sistemas IDS (Intrusion Detection Systems) y la información recopilada por el SIEM para determinar la existencia real de un incidente, lo que en la práctica limita significativamente las capacidades operativas del sistema. En este escenario resulta de interés la incorporación de técnicas que, a partir de la priorización, correlación y clasificación de las alertas y eventos relacionados, proporcionen al oficial de seguridad un número menor, pero más significativo, de alertas a supervisar. Esto redundaría en una mejora en las capacidades del SIEM, reduciendo la carga de trabajo del oficial de seguridad y mejorando a su vez el tiempo de respuesta al ciberataque. A este fin, se propone relacionar la información proporcionada por los sistemas de monitorización con nuevos modelos de incidentes que permitan seleccionar y priorizar los incidentes que deben ser supervisados.

El modelado se fundamenta en que los ataques suelen seguir una metodología que incluye diferentes fases, cada una de las cuales involucra diferentes mecanismos de acción. En consecuencia, un modelado adecuado de los incidentes debe considerar no solo las alertas generadas por los IDS, sino también otros tipos de eventos / datos, ya que cada fase debe dejar evidencia en el sistema monitorizado de diferente naturaleza.

El presente proyecto se centra en el diseño y desarrollo de nuevas técnicas orientadas tanto a mejorar la cantidad de incidentes detectados por los SIEM como la calidad de la información extraída de los mismos, a la vez que se reduzca el número de falsos positivos. Para ello se propone un sistema que permita abordar dos retos relevantes en la detección temprana de incidentes: (a) el modelado de incidentes mediante modelos multicapa basados en secuencias de eventos que permitan determinar en tiempo real la fase del ataque y los activos afectados; y (b) la identificación y caracterización de eventos observables en la red relacionados con los ataques.

Uno de los elementos centrales y novedosos de esta propuesta es el uso de una matriz de tráfico procedente de sensores de tipo NetFlow/IPFIX usando diferentes escalas de tiempo. Esta matriz contiene parámetros básicos de las conexiones en la red a proteger y permite múltiples análisis, considerándose, entre otros, la predicción y clasificación de flujos de tráfico, la evaluación de la importancia de los recursos, y el establecimiento de relaciones entre ellos. La información extraída de esta matriz de tráfico será utilizada, junto con las alertas generadas por los IDS, en un modelo de predicción de la etapa del ataque. Este modelo será de utilidad para detectar y priorizar las alarmas en tiempo real, evaluando el estadio de un incidente y su potencial impacto sobre los diferentes recursos. Por último, la arquitectura se encuentra realimentada con las acciones ejecutadas por los oficiales de seguridad, lo que permite evaluar la calidad de la detección y priorización y la búsqueda de nuevos indicadores tempranos.

Antecedentes

Las redes se han convertido en una infraestructura crítica en entornos corporativos, ya que sobre ellas recae el envío de información entre los terminales empleados por los usuarios y los servidores corporativos u otros recursos como el acceso a Internet. Sin el acceso a estos recursos, la actividad de la empresa resulta, en la mayoría de los casos, imposible, con el consiguiente perjuicio económico derivado. Por otra parte, los ciberataques son cada vez más frecuentes y con efectos más relevantes. Baste recordar la crisis provocada por el ransomware “Wannacry”.

Para abordar estos problemas, se tiende al despliegue de sistemas de monitorización en forma de SIEM (Security Information and Event Management) o NSM (Network Security Monitoring) [1] que incorporan y procesan información de múltiples fuentes y diversa naturaleza, como los flujos de tráfico, las alertas generadas por los sistemas de detección de intrusiones (IDS) desplegados [2] o las trazas de los servicios de interés. El objetivo último de estos sistemas es proporcionar conciencia situacional al oficial de ciberseguridad (CSO), que es quien, en última instancia, debe determinar la existencia de incidentes y tomar decisiones respecto de las respuestas a los mismos. Los SIEM o NSM constituyen, por tanto, un sistema de apoyo a la decisión que debe considerar infinidad de variables y fuentes de información. Precisamente, el procesamiento y priorización de la enorme cantidad de eventos recibidos constituye uno de los retos más relevantes en la actualidad. En este sentido, la mayoría de los NSM se limitan a presentar la información procedente de los diversos sensores desplegados de forma que se facilite su visualización y acceso por parte del operador, no estableciéndose ningún procesamiento más allá de relacionar temporalmente los diferentes eventos. Otros sistemas más avanzados establecen mecanismos de correlación de las alertas. No obstante, la correlación suele ser muy básica y realizarse en base a conocimiento propietario. Por otra parte, estos sistemas generan habitualmente un elevado número de alarmas que deben ser supervisadas a fin de descartar falsos positivos, evaluar la importancia del incidente y tomar las correspondientes acciones correctivas. Debido al crecimiento exponencial de las amenazas y del tráfico en las redes corporativas durante los últimos años, el modelo anterior resulta poco efectivo y escalable por el alto número de alertas generadas, muchas de las cuales corresponden a falsos positivos o no resultan relevantes para el sistema monitorizado.

Sería de interés, por tanto, contar con mecanismos y técnicas que permitiesen procesar de forma automática los ingentes volúmenes de datos recibidos con la finalidad de determinar, en el menor tiempo posible, la existencia real de incidentes, agrupando y relacionando entre sí todos los eventos/indicadores asociados a un mismo ataque, de cara a facilitar la supervisión y toma de decisiones. De esta forma, se generaría un único evento a monitorizar asociado a cada incidente, tras determinarse su relevancia para la seguridad. Así se minimizarían los costes de operación y se reduciría el tiempo de reacción e impacto de los incidentes, dado que se podrían desplegar las contramedidas necesarias con mayor celeridad.

La problemática planteada resulta de interés en entornos corporativos, tanto empresariales como de administraciones públicas. A modo de ejemplo, considérese como escenario el centro de ciberseguridad de un hospital moderno en el que los historiales, pruebas médicas y gestión de pacientes y recursos se procesan y acceden mediante sistemas en red. En este escenario, la indisponibilidad de un servicio de red puede derivar en demoras inaceptables, con el consiguiente coste económico, e incluso en daños personales graves.

A modo de resumen, en el contexto planteado se buscan soluciones que mejoren el estado del arte respecto a los siguientes retos de la ciberseguridad publicados en [3]:

– Disminución del tiempo de respuesta ante incidentes de ciberseguridad a partir de la mejora de la capacidad de detección y la reducción de falsos positivos, para lo cual se propone la detección temprana de ataques a partir de su modelado, determinando su tipología, su evolución y los recursos potencialmente afectados.

– Identificación y caracterización de eventos relacionados con el contexto que, aunque no estén a priori relacionados con los ataques, aporten información que puede resultar relevante para mejorar la detección y el modelado de algunos incidentes de ciberseguridad.

Estado del arte

Algunos autores han abordado con resultados insuficientes el problema asociado al alto número de alertas y falsos positivos mediante técnicas de correlación orientadas a relacionar entre sí las alertas correspondientes al mismo incidente, mayoritariamente a partir de la información contenida en las propias alertas e información estática de otras fuentes (p.e. [4] [5]) y, en algunos casos, de modelos secuenciales para la aparición de las mismas (p.e. [6]). Un análisis efectivo de las alertas requeriría de la correlación, presumiblemente como una secuencia de eventos, de información procedente de las múltiples fases que tienen lugar en un ataque. A modo de ejemplo, un ataque cuyo objetivo sea la instalación del software de una botnet en un nodo de usuario podría implicar la explotación de una vulnerabilidad, que abrirá un Shell interactivo en el que el atacante conseguiría hacerse administrador y descargaría el software malicioso mediante una conexión FTP. No todos estos pasos generarán una alerta en los IDS, por lo que la información asociada a éstas será limitada. Sin embargo, las demás acciones habrán dejado trazas en los diferentes sensores que podrían relacionarse con las alertas y, por tanto, podrían utilizarse para modelar, categorizar y priorizar el ataque (incidente), agregando toda la información disponible. En este sentido existen varias iniciativas para categorizar los ataques en base a sus diferentes fases o estadios, como es el caso del denominado modelo ATT&CK de la organización Mitre (www.mitre.org), lo que podría ser utilizado para la correlación y agregación de las alarmas anteriormente mencionadas, así como para su priorización, que será mayor cuanto más certeza tengamos del tipo de ataque que se está llevando a cabo. Esta nueva aproximación será la utilizada por este proyecto, lo que permitirá detectar fases tempranas de un ataque determinado y mejorar así el tiempo de respuesta al mismo. En [7] se presenta un excelente estado del arte en cuanto a la detección de ataques multi-etapa, en el que se puede comprobar la novedad de la propuesta. Las técnicas de detección de ataques descritas se basan mayoritariamente en considerar únicamente las alertas generadas por los IDS (158 de 181 de las publicaciones, según [7]), mientras que sólo unos pocos trabajos (18) abordan otras fuentes de información en forma de eventos y únicamente 5 combinan el uso de trazas genéricas con alertas de IDS. Por otra parte, las técnicas descritas se pueden clasificar en centradas en la similitud, basadas en la correlación causal, basadas en información estructural de la red, basadas en el uso de casos y algunas aproximaciones mixtas. Entre las basadas en la correlación causal, relacionada con la presente propuesta, se encuentran las que usan modelos de ataque (p.e. en [6] los autores basan su detección en tiempo real en modelos ocultos de Markov, a usar también en este proyecto), y las basadas en inferencia estadística [8]. Por otra parte, las técnicas basadas en la similitud se pueden categorizar en aquellas que utilizan clustering y aquellas que usan detección de anomalías. Entre las propuestas encontradas en la literatura basadas en la detección de anomalías podemos encontrar sólo una que utilice modelos de ataques y en la que la extracción del conocimiento es automatizada [9]. En esta, los modelos de ataques definidos se basan principalmente en la caracterización a nivel de dirección de red y no incluyen el comportamiento de los flujos, como se propone en este proyecto. Finalmente, en [7] se señalan como retos principales en la detección de este tipo de ataques: el alto volumen de alertas generadas, la inclusión de alertas falsas o no relevantes, y la heterogeneidad entre las propias alertas.

Dado que el número de alertas a supervisar resulta ingente en la mayoría de los casos, existe un gran interés en el desarrollo de técnicas que, en términos generales, permitan post-procesar las alertas generadas por los IDS para mejorar la percepción de los incidentes. En este sentido, se pueden encontrar numerosos trabajos en la bibliografía orientados a la reducción de falsos positivos y a la agregación de alertas, p.e. [4] [10], como evolución de la investigación en detectores de intrusiones. Las tendencias actuales se pueden agrupar, básicamente, en el modelado temporal de los ataques y en la incorporación de otras fuentes de información sobre eventos y vulnerabilidades en la red en el proceso. En el primero de estos grupos podemos mencionar el uso de árboles y grafos [4]. Al segundo grupo pertenecerían trabajos como [10], en el que se incorpora información sobre los flujos existentes para modelar ataques. Por otra parte, hemos de mencionar la existencia de numerosos trabajos orientados a evaluar el impacto de un posible incidente en el modelo de negocio de una corporación, si bien en la mayoría de los casos [11] esta evaluación se hace a priori y/o de forma independiente de la detección de ataques debido al elevado coste de realizar este tipo de análisis con alta periodicidad. En este contexto, el uso de información proveniente de la matriz de tráfico para inferir los activos y su importancia, resulta una idea novedosa, tan sólo tratada de forma muy incipiente en un reciente trabajo [12].

Modelado de las fases de un ataque

El proyecto MITRE ATT&CK (https://attack.mitre.org) es una iniciativa para desarrollar una base de conocimiento accesible a nivel mundial con información sobre tácticas y técnicas utilizadas por los atacantes basadas en observaciones reales. Su objetivo es el desarrollo de modelos de amenazas específicos para su uso en diversos contextos, incluida la ciberseguridad. Por lo tanto, su objetivo está perfectamente alineado con este proyecto, ya que los modelos de incidentes a establecer podrían deducirse de los de las amenazas establecidas en ATT&CK. En este sentido, el uso de los modelos propuestos por MITRE ATT&CK puede proporcionar al menos dos ventajas relevantes: en primer lugar, facilita el análisis de los múltiples escenarios de ataque y tipologías existentes, acelerando el desarrollo de modelos y proporcionando una integridad que sería difícil de lograr de otra manera; en segundo lugar, proporciona un componente importante de normalización a los sistemas a desarrollar, al tiempo que permite su comparabilidad con otros productos similares.

ATT&CK establece un conjunto de tácticas y un conjunto de técnicas utilizadas por los atacantes que agrupa en 3 dominios diferentes. La relación entre técnicas y tácticas se recopila en forma de matrices ATT&CK. En este modelo, un ataque corresponde a una secuencia de tácticas correspondientes al dominio considerado, cada una de las cuales se ejecuta de acuerdo con una o más de las técnicas asociadas a esa táctica.

El modelo ATT&CK presenta algunas limitaciones en relación con este proyecto y que requerirán extensiones y/o propuestas adicionales, así como una revisión para su adaptación. En particular, ATT&CK no propone un modelo de los ataques, sino una taxonomía y un marco para su análisis. Por otro lado, considera un escenario post-intrusión, es decir, se supone que no se ha detectado una intrusión y, por lo tanto, está dirigido a detectar la actividad maliciosa una vez que el atacante ha obtenido acceso al sistema. En el contexto del modelo «cyber kill chain» [13] para los ataques, ATT&CK se centra en las últimas tres fases una vez que la fase de explotación ha terminado. Sin embargo, este modelo tiene la desventaja de que las primeras fases se producen fuera del perímetro de la red monitorizada, lo que dificulta la detección de las acciones correspondientes. De esta manera, ambos modelos son complementarios, habiéndose definido un modelo unificado (unified kill chain) que incorpora 18 fases de ataque únicas, que se pueden utilizar para analizar ataques.

Referencias

| [1] | Sanders, C.; Smith, J.; Applied Network Security Monitoring”, Syngress, (2014). ISBN: 978-0-12-417208-1. |

| [2] | García-Teodoro, P.; Díaz-Verdejo, J.E.; Maciá-Fernández, G.; Vázquez, G; Anomaly-based Network Intrusion Detection: Techniques, Systems and Challenges, Computers & Security, 28:18-28 (2009). |

| [3] | Zuech, R.; Khoshgoftaar, T.; Wald, R.; Intrusion detection and big heterogeneous data: a survey, Journal of Big Data 2:3 (2015). |

| [4] | Spathoulas, G.; Katsikas. S.; Enhancing IDS performance through comprehensive alert post-processing, Computers & Security, 37:176-196 (2013). |

| [5] | Kaynar, K.; “A taxonomy for attack graph generation and usage in network Security”, Journal of Information Security and Applications, 29:27-56 (2016). |

| [6] | Holgado, P.; Villagrá, V.; Vázquez, L.; Real-time multistep attack prediction based on Hidden Markov Models; IEEE Trans. on Dependable and Secure Computing. |

| [7] | Navarro; A. Deruyver; P. Parrend; A systematic survey on multi-step attack detection; Computers & Security, 76: 214-249 (2018). |

| [8] | Yong-Ho, K.; Hyung Park, J.; A study on cyber threat prediction based on intrusion detection event for APT attack detection; Multimedia tools & appl., 71.2:685-698 (2014). |

| [9] | Kawakani, C., et al.; Discovering Attackers Past Behavior to Generate Online Hyper-Alerts; Sys-Revista Brasileira de Sistemas de Informação, 10.1: 122-147 (2017). |

| [10] | Boulaiche, A.; et als.; A quantitative approach for intrusions detection and prevention based on statistical n-gram models, Procedia Computer Science 10:450-457 (2012). |

| [11] | Shameli-Sendi, A., Aghababaei-Barzegar, R., & Cheriet, M.; Taxonomy of information security risk assessment (ISRA), Computers & Security, 57:14-30 (2016). |

| [12] | Estepa-Alonso, R.; Estepa-Alonso, A.; Campos I.; Peña, I.; Estrada, C.; Castaño, M.; Propuesta de arquitectura para un sistema automatizado de evaluación del riesgo TIC. II Jornadas Nacionales de Investigación en Ciberseguridad (JNIC2016), pp. 57-65, 2016. |

| [13] | Lockheed Martin Corp., The Cyber Kill Chain. Disponible en https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html |

Objetivos

El objetivo general del proyecto es desarrollar técnicas orientadas a mejorar la calidad e inmediatez de la respuesta en redes de entornos corporativos en escenarios de ataque o fallos (incidentes) a partir de la detección temprana, categorización y priorización de los incidentes.

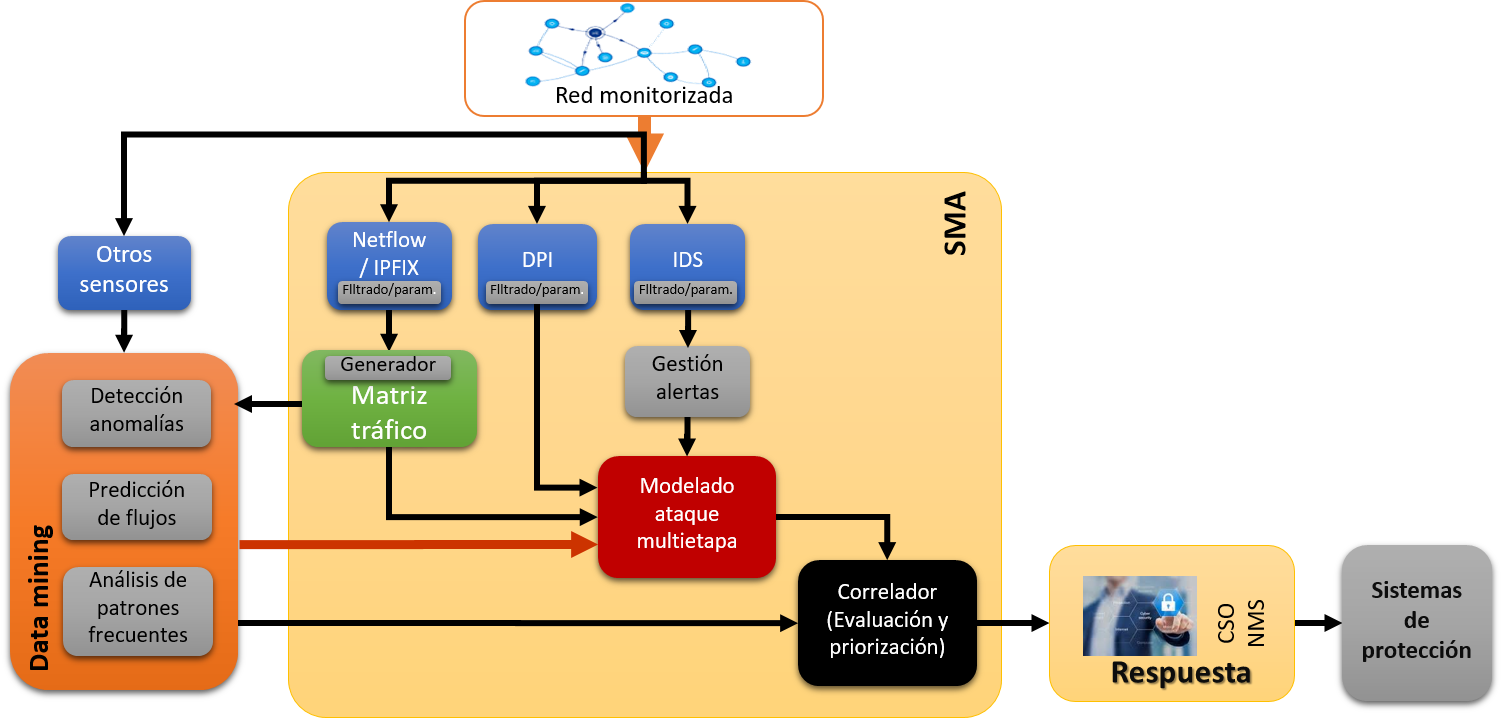

En este sentido, supone un gran reto el desarrollo de un sistema escalable y eficiente que permita gestionar de forma óptima los recursos asociados a la ciberseguridad a fin de minimizar el impacto que los distintos incidentes pueden tener. La solución propuesta (Fig. 1) integra técnicas para mejorar la capacidad de detección y el rendimiento en los sistemas de ciberseguridad en un entorno corporativo, donde el uso de contramedidas debe ser coherente con el riesgo de los potenciales incidentes.

El contexto considerado es la supervisión de la actividad a nivel de red. Por lo tanto, es una aproximación cercana a los NIDS en la medida en que los elementos a analizar deben ser observables mediante sensores desplegados en la red que se va a supervisar. La hipótesis básica es que las intrusiones generan efectos observables en el tráfico de red. La dificultad radica en identificar qué observables, además de las alertas generadas por los IDS, deben ser analizados y cómo discriminar los valores correspondientes a los ataques / incidentes de los legítimos. Para ello, proponemos un enfoque basado en el modelado secuencial de los incidentes inspirado por la existencia de varias fases, que deben ejecutarse en secuencia para alcanzar el objetivo final del ataque. Este modelado debe permitirnos diferenciar los observables legítimos de los correspondientes a un ataque, cuando las relaciones entre ellos se consideran globalmente.

Utilizaremos los eventos como la unidad básica de análisis. Deben ser una característica o un conjunto de características obtenidas del tráfico observado en la red por los sensores desplegados. Sobre la base de las capacidades mostradas por el NIDS para detectar intrusiones, consideraremos las alertas generadas por éstos como uno de los eventos más relevantes en el modelado, que se completará con la información de los sensores restantes (los flujos de tráfico observados y su naturaleza en el enfoque inicial).

Propuesta

La arquitectura del sistema debe tener en cuenta los elementos de filtrado, selección y clasificación de eventos, así como la integración de toda la información disponible en forma de un informe de incidentes. En este sentido, la arquitectura del sistema constituye un elemento determinante de sus capacidades y de los flujos de información necesarios para su funcionamiento, lo que nos permitirá organizar y estructurar tanto la propuesta como las tareas a realizar. La arquitectura propuesta (Fig. 1), incorpora dos bloques:

– El denominado Arquitectura avanzada de gestión de recursos de ciberseguridad (Security Management Architecture: SMA), que tiene como objetivo la detección, clasificación y priorización de los incidentes a partir de su modelado.

– Un bloque de extracción de conocimiento (data mining) cuya finalidad es extraer información útil para el módulo SMA a partir de la proporcionada por los sensores y la matriz de tráfico.

El módulo SMA presenta como principal novedad con respecto a los sistemas SIEM tradicionales la incorporación un módulo de modelado de ataques multietapa. Este módulo incorporará la información proveniente de detectores de intrusos (IDS), que generan alertas cada vez que detectan eventos sospechosos. Dado que los IDS presentan algunas limitaciones y que generan un elevado número de alertas, se propone el desarrollo y evaluación de un sistema que incorpore y agregue la información de las mismas con información complementaria obtenida tanto a partir de los flujos observados (bloques Netflow y DPI), como la obtenida a partir de la aplicación de técnicas de minería de datos, con la finalidad de establecer un modelado de los incidentes. Con estas fuentes de información el módulo debe ser capaz de identificar a qué fase de un ataque con varias etapas corresponden los eventos detectados. Se trata, pues, no de detectar un evento o combinación de parámetros que disparen una alerta (IDS), sino de modelar las secuencias de eventos asociados a los incidentes. De esta forma, mediante el uso de diferentes modelos para cada tipo de incidente, sería posible determinar su tipo e incluso su estadio actual de desarrollo y los recursos afectados.

En una primera aproximación (Fig. 1), se propone el uso de técnicas de clasificación de tráfico para identificar los tipos de flujos existentes en la red (DPI) y de una matriz de tráfico que contiene parámetros básicos de todas las conexiones cursadas sobre la red (a partir de sensores tipo NetFlow/IPFIX). La clasificación de los flujos, bien mediante DPI (Deep Packet Inspection) o mediante técnicas más escalables basadas en información de flujos desarrolladas por el equipo de investigación, se utilizará para realizar un modelado de incidentes basado en cadenas de Markov combinando esta información con las alertas (módulos DPI, gestión de alertas y detección de anomalías en la Fig.1). En etapas posteriores se incorporará la información procedente del bloque de minería de datos.

El objetivo del módulo de minería de datos es la extracción de inteligencia para determinar el estado de la red, la existencia de eventos relevantes desde el punto de vista de la seguridad y la relación entre ellos. Por lo tanto, el objetivo es desarrollar métodos que permitan la extracción de inteligencia para su uso en el SMA y determinar los parámetros o datos significativos para la caracterización de eventos relacionados con la seguridad. Se proponen tres módulos con diferentes propósitos (Fig. 1):

– Extracción de patrones frecuentes: Su objetivo es determinar las posibles relaciones entre los datos de los diferentes sensores. En particular, y en relación con la matriz de tráfico, debe establecer los patrones de interconexiones frecuentes (flujos) entre los activos.

– Detección de anomalías: Su propósito es la detección de anomalías asociadas con los incidentes a partir de los datos de los sensores. Esto se puede abordar mediante diversas técnicas genéricas habituales en minería de datos (por ejemplo, modelado de Markov, modelado bayesiano, redes neuronales, etc.).

– Predicción de enlaces/flujos: Este módulo proporcionará indicadores relativos a las probabilidades de establecer nuevas conexiones (predicción) a partir de un estado dado de la red. En una primera fase, este módulo utilizará la información contenida en la matriz de tráfico.

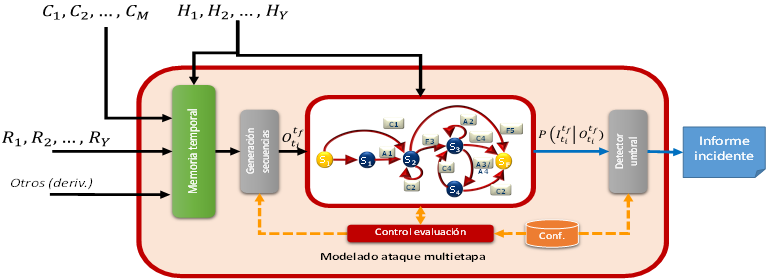

Monitorización, extracción y modelado de eventos

A partir del procesamiento de los diferentes flujos de datos obtenidos por los sensores desplegados se generarán secuencias de eventos. En el enfoque inicial, las observaciones serán las alertas, las clasificaciones de los flujos y parámetros de los mismos. A partir de estas se generan hiperalertas (H en Fig. 2), clasificaciones (C) y eventos de nuevo recurso (R). Se considera que cada incidente debe generar al menos una alerta, por lo que será el elemento alrededor del cual se articula la agregación de información. Por otro lado, la tipología de los flujos relacionados con un ataque y sus características básicas se consideran a priori muy relevantes para modelar el comportamiento del atacante. Estas hipótesis deben validarse experimentalmente.

Los eventos se generarán secuencialmente a partir de los módulos correspondientes, preservando su orden cronológico e incorporando marcas de tiempo. Esta generación debe guiarse por el bloque de análisis correspondiente (modelado de ataques), que debe determinar los criterios de filtrado y la selección de eventos que se analizarán.

El modelado de los incidentes, que se llevará a cabo mediante el módulo de modelado de ataques (Fig. 1), constituye el núcleo del sistema desde el punto de vista de la detección de incidentes. Su diseño está inspirado en modelos de fases de ataque como «cyber kill chain» [13], ATT&CK y el modelo unificado. La hipótesis en la que se basa el modelado es que la actividad maliciosa genera evidencias de diferente tipo que es posible detectar.

Dada la naturaleza secuencial de los eventos y la existencia de fases, se propone inicialmente el uso de modelos Markov. Su aplicación en el sistema requiere la identificación de los diferentes estados y observables. En la primera aproximación, se establecerá un estado por fase del modelo de ataque unificado y los observables serán los eventos generados por los diferentes subsistemas incorporados en el sistema global. Las transiciones entre estados están asociadas con observaciones, por lo que es necesario establecer un mapeo de los diferentes eventos y sus tipologías con las observaciones del modelo. Del mismo modo, la evolución de los ataques (fases) sugiere el uso de un modelo izquierda-derecha (Fig. 2). Sin embargo, tanto la topología de los modelos como sus estados deben determinarse a partir de su evaluación en los escenarios correspondientes.

Se prevé el uso de varios modelos, cada uno asociado con diferentes tipos de incidentes, en lugar de un único modelo global. De este modo, se pretende permitir una mayor adaptabilidad y especificidad de los modelos a las incidencias, lo que se traduce en topologías más sencillas y menos parámetros a estimar, con el consiguiente aumento en la fiabilidad de los parámetros que lo definen.

Resultados

Publicaciones

Walabonso Lara, Agustín; Mayor, Vicente; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Díaz-Verdejo, Jesús E.

Smart home anomaly-based IDS: Architecture proposal and case study Artículo de revista

En: Internet of Things, vol. 22, pp. 100773, 2023, ISSN: 2542-6605.

@article{Lara2023,

title = {Smart home anomaly-based IDS: Architecture proposal and case study},

author = { {Walabonso Lara}, Agustín and Vicente Mayor and {Estepa Alonso}, Rafael and {Estepa Alonso} , Antonio and Jesús E. {Díaz-Verdejo}},

url = {https://linkinghub.elsevier.com/retrieve/pii/S2542660523000963},

doi = {10.1016/J.IOT.2023.100773},

issn = {2542-6605},

year = {2023},

date = {2023-07-01},

urldate = {2023-07-01},

journal = {Internet of Things},

volume = {22},

pages = {100773},

publisher = {Elsevier},

abstract = {The complexity and diversity of the technologies involved in the Internet of Things (IoT) challenge the generalization of security solutions based on anomaly detection, which should fit the particularities of each context and deployment and allow for performance comparison. In this work, we provide a flexible architecture based on building blocks suited for detecting anomalies in the network traffic and the application-layer data exchanged by IoT devices in the context of Smart Home. Following this architecture, we have defined a particular Intrusion Detector System (IDS) for a case study that uses a public dataset with the electrical consumption of 21 home devices over one year. In particular, we have defined ten Indicators of Compromise (IoC) to detect network attacks and two anomaly detectors to detect false command or data injection attacks. We have also included a signature-based IDS (Snort) to extend the detection range to known attacks. We have reproduced eight network attacks (e.g., DoS, scanning) and four False Command or Data Injection attacks to test our IDS performance. The results show that all attacks were successfully detected by our IoCs and anomaly detectors with a false positive rate lower than 0.3%. Signature detection was able to detect only 4 out of 12 attacks. Our architecture and the IDS developed can be a reference for developing future IDS suited to different contexts or use cases. Given that we use a public dataset, our contribution can also serve as a baseline for comparison with new techniques that improve detection performance.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Castillo-Fernández, Elvira; Muñoz, Escolástico; Diaz-Verdejo, J.; Estepa Alonso, R; Estepa Alonso, A.

Diseño y despliegue de un laboratorio para formación e investigación en ciberseguridad Proceedings Article

En: Actas de las VIII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC23) , pp. 445-452, 2023, ISBN: 978-84-8158-970-2.

@inproceedings{jnic23-cslab,

title = {Diseño y despliegue de un laboratorio para formación e investigación en ciberseguridad},

author = {Elvira Castillo-Fernández and Escolástico Muñoz and J. Diaz-Verdejo and {Estepa Alonso}, R and {Estepa Alonso}, A.},

isbn = {978-84-8158-970-2},

year = {2023},

date = {2023-06-21},

urldate = {2023-06-21},

booktitle = {Actas de las VIII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC23) },

journal = {Actas de las VIII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC23) - En revisión},

pages = {445-452},

abstract = {La realización de simulacros y/o experimentos para actividades de formación e investigación en ciberseguridad plantea serias dificultades prácticas por la ejecución de ataques a los sistemas que conforman la propia infraestructura. Se presentan múltiples requisitos, en ocasiones, incompatibles entre sí, como la necesidad de preservar la seguridad de los sistemas externos y de monitorización sin perder la conectividad hacia Internet, la capacidad de monitorización y adquisición de trazas de una forma segura, la flexibilidad que permita múltiples escenarios lo más realistas posible y una fácil reusabilidad del laboratorio. En el presente trabajo se propone e implementa una arquitectura para un laboratorio de ciberseguridad que presenta un equilibrio entre flexibilidad, funcionalidad, usabilidad y seguridad de las operaciones. La propuesta se basa en la división en una red de supervisión y una red de laboratorio sobre la que, mediante virtualización de bajo nivel, se pueden desarrollar los diferentes experimentos y ataques con riesgo mínimo de impacto sobre la red de supervisión. Para ello se establecen diferentes barreras, tanto físicas como lógicas, que permiten filtrar el tráfico entre ambas y la conectividad hacia Internet. Para mostrar la operación y capacidades de la arquitectura propuesta se presenta un caso de uso con un ataque multietapa que involucra diversos sistemas operativos y equipos.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

Castillo-Fernández, E.; Diaz-Verdejo, J.; Estepa Alonso, R.; Estepa Alonso, A.

Riesgos en la Smart Home: estudio experimental Proceedings Article

En: Actas de las VIII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC23), pp. 375-382, 2023, ISBN: 978-84-8158-970-2.

@inproceedings{jnic23-iot,

title = {Riesgos en la Smart Home: estudio experimental},

author = {E. Castillo-Fernández and J. Diaz-Verdejo and {Estepa Alonso}, R. and {Estepa Alonso}, A.},

isbn = {978-84-8158-970-2},

year = {2023},

date = {2023-06-21},

urldate = {2023-06-21},

booktitle = {Actas de las VIII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC23)},

pages = {375-382},

abstract = {En este trabajo realizamos una evaluación preliminar de los riesgos de ciberseguridad en un escenario de aplicación típico de SmartHome: una vivienda unifamiliar. Para ello se han desplegado varias tecnologías comúnmente utilizadas en este contexto y se ha monitorizado el tráfico asociado a los dispositivos y servidores SmartHome. A partir del análisis realizado se ha constatado la existencia de ataques, patrones de comunicación anómalos entre dispositivos y con servidores externos, así como vulnerabilidades asociadas a debilidades en las configuraciones de los dispositivos y los protocolos desplegados, algunos de ellos propietarios. Adicionalmente, para algunos dispositivos se ha constatado una gran dependencia de la nube, lo que facilita la indisponibilidad de algunos servicios en caso de fallos en la conexión con nube. El resultado evidencia un pobre tratamiento de la ciberseguridad por la mayoría de los operadores del sector y un riesgo en este tipo de instalaciones que puede pasar inadvertido al usuario.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

Fernández, Elvira Castillo; Díaz-Verdejo, Jesús E.; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Muñoz-Calle, Javier; Madinabeitia, Germán

Multistep Cyberattacks Detection using a Flexible Multilevel System for Alerts and Events Correlation Proceedings Article

En: Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023), pp. 6, 2023.

@inproceedings{eicc23-attacks,

title = {Multistep Cyberattacks Detection using a Flexible Multilevel System for Alerts and Events Correlation},

author = {Elvira {Castillo Fernández} and Jesús E. {Díaz-Verdejo} and {Estepa Alonso}, Rafael and {Estepa Alonso}, Antonio and Javier {Muñoz-Calle} and Germán Madinabeitia},

doi = {10.1145/3590777.3590778},

year = {2023},

date = {2023-06-14},

urldate = {2023-06-14},

booktitle = {Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023)},

pages = {6},

abstract = {Current network monitoring systems tend to generate several alerts per attack, especially in multistep attacks. However, Cybersecurity Officers (CSO) would rather receive a single alert summarizing the entire incident. Triggering a single alert per attack is a challenge that requires developing and evaluating advanced event correlation techniques and models to determine the relationships between the different observed events/alerts.

In this work, we propose a flexible architecture oriented toward the correlation and aggregation of events and alerts in a multilevel iterative approach.

In our scheme, sensors generate events and alerts that are stored in a non-relational database queried by modules that create knowledge structured as meta-alerts that are also stored in the database. These meta-alerts (also called hyperalerts) are, in turn, used iteratively to create new knowledge. This iterative approach can be used to aggregate information at multiple levels or steps in complex attack models.

Our architecture also allows the incorporation of additional sensors and the evaluation of various correlation techniques and multistage attack models. The capabilities of the system are assessed through three case studies.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

In this work, we propose a flexible architecture oriented toward the correlation and aggregation of events and alerts in a multilevel iterative approach.

In our scheme, sensors generate events and alerts that are stored in a non-relational database queried by modules that create knowledge structured as meta-alerts that are also stored in the database. These meta-alerts (also called hyperalerts) are, in turn, used iteratively to create new knowledge. This iterative approach can be used to aggregate information at multiple levels or steps in complex attack models.

Our architecture also allows the incorporation of additional sensors and the evaluation of various correlation techniques and multistage attack models. The capabilities of the system are assessed through three case studies.

Lara, Agustín W.; Ternero, J. A.; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Ruiz-Robles, Fernando; Díaz-Verdejo, Jesús E.

HTTP Cyberattacks Detection through Automatic Signature Generation in multi-site IoT Deployments Proceedings Article

En: Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023) , pp. 6, 2023.

@inproceedings{eicc2-firmas,

title = {HTTP Cyberattacks Detection through Automatic Signature Generation in multi-site IoT Deployments},

author = {Agustín W. Lara and J.A. Ternero and {Estepa Alonso}, Rafael and {Estepa Alonso}, Antonio and Fernando Ruiz-Robles and Jesús E. Díaz-Verdejo

},

doi = {10.1145/3590777.3590788},

year = {2023},

date = {2023-06-14},

urldate = {2023-06-14},

booktitle = {Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023)

},

pages = {6},

abstract = { IoT deployments often include a web-interface server for managerial purposes. Signature-based Intrusion Detection Systems are commonly used to detect HTTP attacks on these web servers. The standard signature repositories used by these defensive systems can be enhanced with new signatures generated automatically from attacks detected with anomaly detection techniques.

This work presents a scheme for generating such anomaly-based signatures from HTTP attacks in a way that avoids excessive false positives. The signatures generated are distributed to peer sites in a multi-site environment. We also present a case study based on an IoT real-life dataset collected at four different SmartLight deployments from the same organization. Our results show a notable performance improvement (from $24.1%$ to $66.7%$) when anomaly-based signatures are added to the standard default Snort ruleset and distributed to the other three sites.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

This work presents a scheme for generating such anomaly-based signatures from HTTP attacks in a way that avoids excessive false positives. The signatures generated are distributed to peer sites in a multi-site environment. We also present a case study based on an IoT real-life dataset collected at four different SmartLight deployments from the same organization. Our results show a notable performance improvement (from $24.1%$ to $66.7%$) when anomaly-based signatures are added to the standard default Snort ruleset and distributed to the other three sites.

Díaz-Verdejo, Jesús E.; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Madinabeitia, German

A critical review of the techniques used for anomaly detection of HTTP-based attacks: taxonomy, limitations and open challenges Artículo de revista

En: Computers and Security, vol. 124, pp. 102997, 2023, ISSN: 01674048.

@article{Diaz-Verdejo2023,

title = {A critical review of the techniques used for anomaly detection of HTTP-based attacks: taxonomy, limitations and open challenges},

author = {Jesús E. Díaz-Verdejo and {Estepa Alonso}, Rafael and {Estepa Alonso}, Antonio and German Madinabeitia},

doi = {10.1016/j.cose.2022.102997},

issn = {01674048},

year = {2023},

date = {2023-01-01},

urldate = {2023-01-01},

journal = {Computers and Security},

volume = {124},

pages = {102997},

abstract = {Intrusion Detection Systems (IDSs) and Web Application Firewalls (WAFs) offer a crucial layer of defense that allows organizations to detect cyberattacks on their web servers. Academic research overwhelmingly suggests using anomaly detection techniques to improve the performance of these defensive systems. However, analyzing and comparing the wide range of solutions in the scientific literature is challenging since they are typically presented as isolated (unrelated) contributions, and their results cannot be generalized. We believe that this impairs the industry's adoption of academic results and the advancement of research in this field. This paper aims to shed light on the literature on anomaly-based detection of attacks that use HTTP request messages. We define a novel framework for anomaly detection based on six data processing steps grouped into two sequential phases: preprocessing and classification. Based on this framework, we provide a taxonomy and critical review of the techniques surveyed, emphasizing their limitations and applicability. Future approaches should take advantage of the syntax and semantics of the Uniform Resource Locator (URL), be scalable, and address their obsolescence. These aspects are frequently overlooked in the literature and pose a significant challenge in the current era of web services. For better comparability, authors should use adequate public datasets, follow a thorough methodology, and use appropriate metrics that fully show the pros and cons of the approach.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Castillo-Fernández, Elvira; Díaz-Verdejo, Jesús Esteban; Alonso, Rafael María Estepa; Alonso, Antonio Estepa; Muñoz-Calle, Fco Javier

Uso practico del modelo ATT&CK para la detección de ciberataques Proceedings Article

En: Actas de las XVI Jornadas de Ingeniería Telemática – JITEL 2023, pp. 1–4, 2023, ISBN: 9783131450715.

@inproceedings{Castillo-Fernandez2023,

title = {Uso practico del modelo ATT&CK para la detección de ciberataques},

author = {Elvira Castillo-Fernández and Jesús Esteban Díaz-Verdejo and Rafael María Estepa Alonso and Antonio Estepa Alonso and Fco Javier Muñoz-Calle},

isbn = {9783131450715},

year = {2023},

date = {2023-01-01},

urldate = {2023-01-01},

booktitle = {Actas de las XVI Jornadas de Ingeniería Telemática - JITEL 2023},

pages = {1–4},

abstract = {ATT&CK establece un modelo donde se especifican las fases secuenciales de un ciberataque, así como las técnicas que suelen ser usadas en cada paso del ataque. Sería interesante incorporar este modelo en el proceso de detección de los ciberataques ya que facilitaría la correlación de las numerosas alertas generadas por los sistemas de monitorización de red. Sin embargo, la aplicación del modelo en los procesos de correlación de eventos no es inmediata, ya que no está formulado en términos de eventos observables y/o detecciones sino de acciones a realizar. En el presente trabajo exploramos y evaluamos los elementos necesarios para incorporar el modelo ATT&CK en el procesamiento de la información generada por los sistemas de monitorización de la seguridad en la red.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

Muñoz, Javier; Bueno, Felipe; Estepa, Rafael; Estepa, Antonio; Díaz-Verdejo, Jesús E.

Ataques a servidores web: estudio experimental de la capacidad de detección de algunos SIDS gratuitos Proceedings Article

En: Actas de las VII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC'22), pp. 22–25, 2022, ISBN: 9878488734136.

@inproceedings{Munoz-jnic22,

title = {Ataques a servidores web: estudio experimental de la capacidad de detección de algunos SIDS gratuitos},

author = {Javier Muñoz and Felipe Bueno and Rafael Estepa and Antonio Estepa and Jesús E. Díaz-Verdejo},

isbn = {9878488734136},

year = {2022},

date = {2022-01-01},

urldate = {2022-01-01},

booktitle = {Actas de las VII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC'22)},

pages = {22--25},

abstract = {Este trabajo cuantifica de forma experimental la capacidad de detección de ataques a servidores web ofrecida por algunos de los detectores de intrusiones basados en firmas (SIDS) disponibles de forma gratuita. Para ello, se ha realizado una búsqueda y selección de 28 herramientas actuales para la generación de ataques y análisis de seguridad del servicio web. Con ellas, se han realizado casi 150 ataques a dos escenarios de uso de un servidor web (una web estática y una dinámica). Las peticiones HTTP registradas durante los ataques han sido utilizadas para crear un dataset de ataques que será utilizado como entrada a tres SIDS gratuitos seleccionados por su amplio uso, de forma que se podrá determinar la capacidad de detección de los mismos frente a los ataques generados. Este trabajo se encuentra aún en desarrollo, por lo que en esta contribución se muestran los primeros resultados relativos a la recolección y selección de herramientas para la generación de los ataques, la generación del dataset de ataques de forma que sea representativo de los ataques actuales y la evaluación preliminar de las capacidades de detección.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

Datos

- Biblio – Base de datos de peticiones HTTP reales etiquetada (42 M de registros) Más información

- IoT SmartHome – Dataset real de tráfico en Smart HomeMás información

Software / sistemas

- Inspectorlog – Herramienta de análisis de trazas HTTP basada en firmas Más información

- NE-ML-SIEM – Prototipo de sistema para la correlación de eventos multietapa y modelado de fases de ataques Más información

- Laboratorio ciberseguridad – Laboratorio híbrido orientado a la experimentación y docencia en ciberseguridad Más información

- Monitorización red Smart Home – Red para la monitorización y captura de tráfico real en Smart Home Más información