Laboratorio de ciberseguridad

Tipo contribución/resultado

Laboratorio

Descripción

Laboratorio basado en nube local y virtualización para la generación y monitorización de escenarios de ciberseguridad

Este resultado ha sido parcialmente financiado por MCIN/ AEI/10.13039/501100011033/

Este resultado ha sido parcialmente financiado por FEDER/ Junta de Andalucía

Descripción

En el ámbito de la investigación y formación en ciberseguridad es necesario disponer de sistemas que permitan replicar ataques e incidentes de seguridad de manera controlada y bajo la adecuada supervisión. A este fin se utilizan laboratorios de ciberseguridad de diversa naturaleza, que deben posibilitar la realización de estos simulacros de forma realista, pero sin afectar a la operación de los elementos de monitorización ni a los equipos externos al escenario considerado.

Se presentan múltiples requisitos, en ocasiones, incompatibles entre sí, como la necesidad de preservar la seguridad de los sistemas externos y de monitorización sin perder la conectividad hacia Internet, la capacidad de monitorización y adquisición de trazas de una forma segura, la flexibilidad que permita múltiples escenarios lo más realistas posible y una fácil reusabilidad del laboratorio.

Nuestro grupo ha diseñado e implementado una arquitectura para un laboratorio de ciberseguridad que presenta un compromiso adecuado entre flexibilidad, funcionalidad, usabilidad y seguridad de las operaciones. La propuesta se basa en la división en una red de supervisión y una red de laboratorio sobre la que, mediante virtualización de bajo nivel, se pueden evaluar diferentes escenarios y ataques con riesgo mínimo de impacto sobre la red de supervisión. Para ello se establecen diferentes barreras, tanto físicas como lógicas, que permiten filtrar el tráfico entre ambas y la conectividad hacia Internet.

El laboratorio es flexible y fácilmente reconfigurable para posibilitar diferentes escenarios adaptados a las especificaciones de cada curso, investigación o proyecto. Esto implica también la capacidad para operar con sistemas operativos heterogéneos incluso en un mismo escenario. Por otra parte es escalable, pudiéndose desplegar escenarios cada vez más complejos y/o procesar grandes volúmenes de datos sin que sea necesario modificar la arquitectura del laboratorio.

Arquitectura y dispositivos

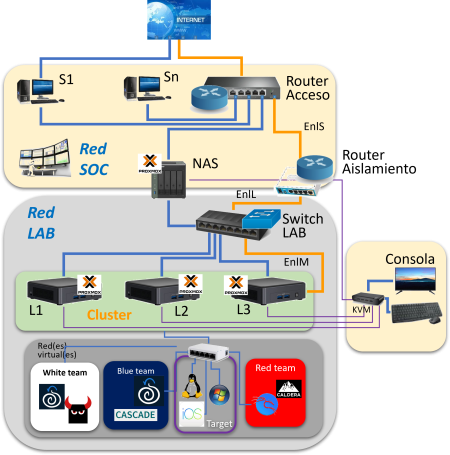

La arquitectura propuesta para el laboratorio se muestra en la Fig. 1.

Se definen dos redes físicas diferenciadas para posibilitar la separación entre las labores de análisis y operación de las relativas al despliegue y ejecución de ataques. De estar forma, se establecen:

– Una Red SOC, que incluye los equipos de los operadores y un sistema de almacenamiento en red. Esta red tiene acceso completo a Internet a través del Router de Acceso. Se incorpora acceso vía SSH y VPN a esta red para posibilitar la operación remota.

– Una Red LAB, que constituye el núcleo del laboratorio. Esta red incluye un NAS compartido con la Red SOC y un conjunto de equipos pertenecientes a una nube privada (clúster) basada en Proxmox. La infraestructura física de red consiste en un conmutador gestionable con capacidad para port mirroring, a fin de posibilitar la monitorización completa de la red, y un Router de Aislamiento.

Esta separación en dos redes posibilita el aislamiento, selectivo o completo, de la red de experimentación del resto de redes tanto a nivel de reglas de cortafuegos como físico. Así, en el caso más habitual, el router de aislamiento desplegará reglas que limiten el tráfico de acuerdo a las necesidades del experimento a realizar. Adicionalmente, se podría aislar físicamente la red sin más que desconectar el enlace (EnlL en la Fig. 1).

Características– Accesibilidad y trazabilidad. Se puede acceder remotamente al laboratorio por parte de investigadores y alumnos. Se requiere trazabilidad en los accesos y acciones que se realicen sobre el laboratorio.

– Modo aislado. Se puede aislar la red con los escenarios en el momento en el que sea necesario realizar experimentos que puedan conllevar riesgo para otros equipos. En este modo puede operarse la red de forma sencilla a través de terminales.

– Capacidad de monitorización. La monitorización del tráfico de red y otras evidencias se realizar de forma simple por los usuarios usando interfaces y espacio de almacenamiento preconfigurados.

– Análisis onlinen y offline. El análisis puede realizarse tanto durante la ejecución de los experimentos como posteriormente a partir de las trazas y/o capturas. Esto permite la formación de CSO operando en tiempo real en un SIEM y también el análisis forense y la adquisición de conocimiento.

– Usabilidad y tolerancia a fallos. Incorpora elementos predefinidos asociados a las diferentes tareas o equipos (monitorización, equipos finales, generación de ataques, etc.). Además, estos elementos pueden reestablecerse fácilmente en caso de ser afectados por ataques o de fallos catastróficos.

– Capacidades para ataques multietapa. El sistema es capaz de almacenar y procesar datos durante periodos prolongados de tiempo. Asimismo, incorpora herramientas que permiten ejecutar ataques multietapa.

– Complejidad de los escenarios. Es posible establecer fácilmente escenarios que incluyan elementos de interconexión de redes.

Bloques funcionalesEn la Red LAB se incorporan herramientas y equipos predefinidos organizados en 5 bloques funcionales:

– Módulo Red Team: Incorpora los elementos necesarios para la ejecución de ataques. La funcionalidad mínima incluye análisis de vulnerabilidades, test de penetración y entornos de ejecución de exploits.

– Módulo Blue Team: Los sistemas tipo SIEM y herramientas auxiliares para la detección y respuesta a ataques se incluyen en este módulo que operará a modo de SOC.

– Módulo White Team: Su funcionalidad principal es la adquisición y monitorización de los eventos en la Red LAB para el almacenamiento en el NAS. También incorpora herramientas tipo SIEM para la supervisión de los experimentos.

– Módulo Target: Incluye a las diferentes máquinas finales que pueden incluirse en los escenarios y que, potencialmente, pueden ser objeto de ataques. Se incorporan equipos con varios sistemas operativos.

– Módulo Conectividad: Permite la definición de redes y subredes dentro de la Red LAB, lo que se puede conseguir tanto mediante dispositivos físicos adicionales como a partir de equipos de red virtualizados.

Despliegue

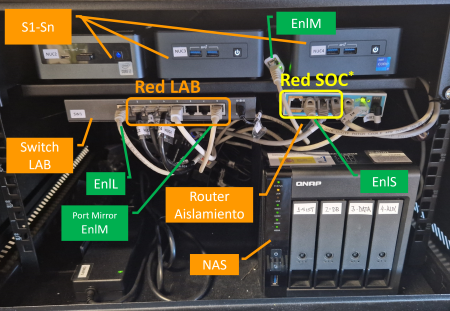

El despliegue actual de la red del laboratorio se compone de los siguientes elementos:

– Hardware:

– Componentes de cómputo Red LAB: 3 NUC de Intel de última generación con dos tarjetas de red.

– Almacenamiento: un NAS de alta capacidad con dos tarjetas de red conectadas a la Red LAB y a la Red SOC.

– Elementos de red: Dos routers y un switch. El router de acceso proporciona conectividad a Internet a la Red SOC y segmenta la Red SOC a traves del switch incorporado. El router de aislamiento conecta la Red SOC con la Red LAB, proporcionando el aislamiento selectivo re querido mediante cortafuegos. El switch gestionable de capa 3 es el elemento basico de interconexion dentro de la Red LAB.

– Software:

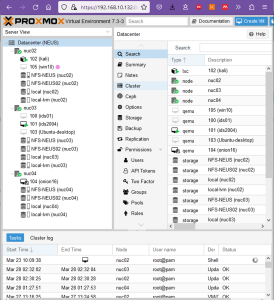

– Virtualización: Se establece una nube privada basada en Proxmox, lo que posibilita una fácil incorporación de nuevos nodos, la gestión centralizada de usuarios y backups y la gestión a través de web.

– Copias de seguridad e instantáneas: se han programado copias de seguridad en el NAS, tanto de las máquinas virtuales de manera independiente, como de los nodos completos y del clúster.

– Máquinas virtuales preconfiguradas en la Red Lab:

– Security Onion y Cascade, para funcionalidades SIEM.

– Kali, con herramientas ofensivas y de exploración de amplio uso, y Caldera, para emular adversarios y ataques multietapa mapeados con la matriz ATT\&CK de Mitre.

– Equipos de usuario: Equipos Windows 10, Ubuntu 20.04 e IOS.

|

|

|

|---|---|---|

| Interfaz de gestión | Escenario de prueba |

Documentos técnicos / recursos

Castillo-Fernández, Elvira; Muñoz, Escolástico; Diaz-Verdejo, J.; Estepa Alonso, R; Estepa Alonso, A.

Diseño y despliegue de un laboratorio para formación e investigación en ciberseguridad Proceedings Article

En: Actas de las VIII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC23) , pp. 445-452, 2023, ISBN: 978-84-8158-970-2.

@inproceedings{jnic23-cslab,

title = {Diseño y despliegue de un laboratorio para formación e investigación en ciberseguridad},

author = {Elvira Castillo-Fernández and Escolástico Muñoz and J. Diaz-Verdejo and {Estepa Alonso}, R and {Estepa Alonso}, A.},

isbn = {978-84-8158-970-2},

year = {2023},

date = {2023-06-21},

urldate = {2023-06-21},

booktitle = {Actas de las VIII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC23) },

journal = {Actas de las VIII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC23) - En revisión},

pages = {445-452},

abstract = {La realización de simulacros y/o experimentos para actividades de formación e investigación en ciberseguridad plantea serias dificultades prácticas por la ejecución de ataques a los sistemas que conforman la propia infraestructura. Se presentan múltiples requisitos, en ocasiones, incompatibles entre sí, como la necesidad de preservar la seguridad de los sistemas externos y de monitorización sin perder la conectividad hacia Internet, la capacidad de monitorización y adquisición de trazas de una forma segura, la flexibilidad que permita múltiples escenarios lo más realistas posible y una fácil reusabilidad del laboratorio. En el presente trabajo se propone e implementa una arquitectura para un laboratorio de ciberseguridad que presenta un equilibrio entre flexibilidad, funcionalidad, usabilidad y seguridad de las operaciones. La propuesta se basa en la división en una red de supervisión y una red de laboratorio sobre la que, mediante virtualización de bajo nivel, se pueden desarrollar los diferentes experimentos y ataques con riesgo mínimo de impacto sobre la red de supervisión. Para ello se establecen diferentes barreras, tanto físicas como lógicas, que permiten filtrar el tráfico entre ambas y la conectividad hacia Internet. Para mostrar la operación y capacidades de la arquitectura propuesta se presenta un caso de uso con un ataque multietapa que involucra diversos sistemas operativos y equipos.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}