Periodo

1-ENE-2021 a 31-DIC-2022 (+4 meses)

Sistema para la detección temprana de ciberataques en industria conectada e IoT mediante detección de anomalías multiplanta

Referencia

PYC20-RE-087-USE

Organismos / empresas

Universidad de Sevilla – Junta de Andalucía – Proyectos singulares de actuaciones de transferencia en los CEI en las áreas RIS3 (CEI20)

Wellness Telecom S.L.

Investigadores

Equipo de trabajo

- Vicente Mayor

- Agustín Lara

- Fernando Ruiz Robles

Este proyecto está financiado por FEDER/ Junta de Andalucía

Resumen

La propuesta presentada, Sistema para la Detección Temprana de Ciberataques en Industria Conectada e IoT mediante Detección de Anomalías Multiplanta, se integra en los proyectos de interés colaborativo en el ámbito de los ecosistemas de innovación de los Centros de Excelencia Internacional (CEI). En concreto, dentro del proyecto singular de actuaciones transferencia del conocimiento titulado «Campus de Excelencia Internacional Andalucía TECH. Ecosistema Innovador con Inteligencia Artificial para Andalucía 2025».

Esta propuesta da continuidad y amplía una línea de investigación iniciada en una de las actuaciones de este ecosistema innovador sobre Detección Inteligente de Incidentes de Ciberseguridad en redes IoT a través de n-gramáticas adaptativas. El foco de la presente propuesta se desplaza a otras técnicas de Inteligencia Artificial (IA) más adecuadas a un nuevo escenario de trabajo, multiplanta, donde se analizan las correlaciones espacio-temporales de los comportamientos observados en distintas plantas de IoT en búsqueda de patrones anómalos que permitan detectar ciberamenazas en sus estadios iniciales (ver anexo 1). Por ello, esta propuesta aporta soluciones a los retos sociales de Andalucía y asimismo está alineada con la prioridad P8 (TIC y economía digital) de la Estrategia de Investigación e Innovación para la Especialización Inteligente (RIS3) de Andalucía.

Antecedentes

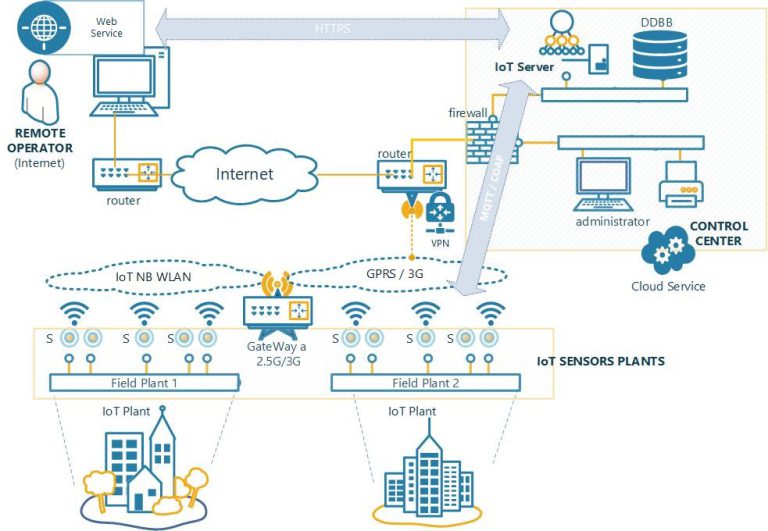

La propuesta plantea una solución de ciberseguridad específica para plantas industriales (Industrial Control Systems o ICS) con elementos del Internet of Things (IoT) y, más concretamente en uno de sus usos verticales: la SmartCity. Las instalaciones que pueden beneficiarse de la solución objeto de este proyecto son aquellas que permiten el control y monitorización de parques de dispositivos inteligentes (IoT, SmartCity), desde una aplicación o servicio Web que se utiliza como interfaz de usuario para la gestión de servicios inteligentes. A fin de ilustrarlo, en la

Fig. 1 se muestra el esquema de una instalación típica de SmartCity para el control inteligente de iluminación de varias ciudades.

El parque de sensores IoT de la figura anterior está compuesto por 2 plantas o redes de campo con sensores (denominados S en la figura) que se corresponden con puntos de iluminación inteligentes controlados remotamente desde un sistema de gestión (Servidor IoT en la figura) al que se accede a través de una aplicación Web que permite administrar y operar remotamente uno o varios parques. El Centro de Control, muchas veces ubicado en la nube, consta de varios nodos y bases de datos (BBDD en la figura) que almacenan toda la información del sistema. El Servidor IoT se encarga a su vez de la comunicación con los nodos IoT empleando para ello los protocolos de aplicación habituales en IoT (MQTT o CoAP). La operación del sistema es realizada desde Internet por la entidad gestora de los parques e incluye la gestión de los nodos IoT (p.ej., suministro de consignas o puntos de funcionamiento), y se realiza a través de un navegador Web que utiliza un protocolo seguro (https con TLS 1.2 o superior. Las redes de acceso que usan los nodos IoT pueden ser del ámbito privado (p.ej. Lora, Sigfox, redes NBWLAN con una pasarela a Internet /un operador) o subcontratadas a un operador de red (GPRS o 3G), y se comunican con el centro de control mediante una red privada virtual (VPN) ofrecida habitualmente por el operador de red.

De forma general, podemos distinguir una serie de características propias de este tipo de instalaciones:

– Escaso caudal en el enlace de datos de acceso a los nodos IoT: cobertura 2,5G en muchos casos, e incluso caudales de datos inferiores (p.ej., SigFox, Lora)

– Operación remota de la instalación: el Centro de Control está protegido con una VPN suministrada por el operador de red, pero el acceso al servidor IoT se suele ofrece mediante Internet con usuario y contraseña (a fin de no resultar incómodo al operador o gestor de los parques) contra una aplicación https.

– Uso de aplicaciones y protocolos IoT que suelen implementarse con un nivel bajo de seguridad (sin cifrado de comunicaciones).

– Resulta peculiar la posibilidad de obtener un mismo patrón del comportamiento entre 2 plantas de iluminación inteligente similares y geográficamente cercanas, algunas variables de la aplicación (por ejemplo, potencia instantánea consumida) deberían tener un comportamiento síncrono.

En este tipo de escenarios, propios de la Industria Conectada (Industria 4.0), además de las ciberamenazas habituales de una red IT (p.ej., control de acceso físico, control de usuarios/permisos, políticas de autenticación -contraseñas-, etc.), podemos destacar las siguientes ciberamenazas particulares del escenario mostrado en la figura:

– Suplantación de sesión web o de identidad del operador de planta.

– Ataque al servidor/aplicación Web de la aplicación de gestión o al servidor VPN para operar la infraestructura IoT.

– Ataques de difícil detección por equipos de detección de intrusiones convencionales (IDS, Intrusion Detection Systems -podría ser un firewall de nivel de aplicación-). Este tipo de ataques serían los conocidos como: 0-day y APT (Advanced Persistent Threat) para el control de sistemas y robo de información sensible.

– Ataques a los dispositivos e infraestructura IoT en la red de campo.

Las consecuencias de un ciberataque en una planta industrial, además del perjuicio económico para la empresa (p.ej., coste de reposición, pérdida de producción o reputación), pueden conllevar riesgos para las personas (pensemos, por ejemplo, en que se apagaran todas las luces de la ciudad, y los sistemas de control de peatones a las 22:00).

Debido a las peculiaridades mencionadas, las posibles soluciones comerciales para la detección temprana de ciberataques en plantas industriales/IoT gestionadas remotamente tienen características diferenciales respecto a los sistemas de ciberseguridad convencionales (orientados a IT -Information Technology-) y deberían cumplir los siguientes requisitos:

• REQ1: No afectar al normal funcionamiento de los equipos instalados en la planta. Esto implica: utilizar sólo herramientas de seguridad pasivas (que no inyecten tráfico) y un consumo mínimo del ancho de banda de red disponible en la instalación.

• REQ2: No afectar de forma significativa al coste de la instalación. Para ello, además del precio asociado a la adquisición y puesta en marcha del sistema de ciberseguridad, la solución debe tener un bajo consumo de recursos computacionales, de almacenamiento, y de red, pudiendo idealmente integrarse en equipos existentes en planta como una máquina virtual.

• REQ3: Capacidad de detección amplia. La solución debe cubrir la detección de eventos significativos de seguridad ligados a las amenazas descritas anteriormente, tanto existentes como 0-day, así como también permitir el cumplimiento de la normativa y políticas aplicables en cada caso.

Actualmente existen multitud de soluciones comerciales de ciberseguridad aplicables en distintos campos, como la seguridad web, seguridad en redes e infraestructuras, seguridad en IoT, seguridad en dispositivos finales, seguridad en la nube, etc….(ver informe de Cyberscape 2019 , que clasifica a los 133 mayores fabricantes y consultoras de productos de ciberseguridad en 18 campos distintos). Dentro de los campos de seguridad en red e infraestructuras, y seguridad en (IoT), podemos encontrar unas 30 empresas que ofrecen soluciones, la mayoría de las cuales están orientadas al cifrado de las comunicaciones y a la detección de ataques conocidos en protocolos industriales (p.ej., ModBus, IEC104, CoaP, MQTT,…). Sin embargo, las soluciones existentes (además de afectar significativamente al coste de la instalación) exigen para su configuración, puesta a punto y operación, un alto grado de especialización que implica la dedicación de grandes recursos (normalmente no disponibles). Además, la integración del sistema de ciberseguridad en los Centros de Operaciones existentes suele se compleja para los operarios, habituados exclusivamente a la operación del parque IoT. Por otro lado, muchas de las soluciones comerciales existentes inyectan tráfico en la red (bien para el escaneo de vulnerabilidades, consultas de patrones y/o actualizaciones con sus servidores). Por último cabe señalar que la capacidad de detección de estos dispositivos está mayormente basada en firmas o patrones, por lo que los ataques de mayor complejidad en detección como los 0-days o los APT, muy empleados en entornos industriales para el robo de información sensible, suelen pasar desapercibidos para estos sistemas estándar. Ello explica que mercado está actualmente tendiendo a soluciones de EPS (End Point Security), basadas en el análisis del comportamiento del usuario (PUB -Per User Behaviour-, uso del ratón, interrupciones de en el acceso a disco, programas ejecutados, etc.), que no son de aplicación directa en este proyecto, pues suelen modelar el comportamiento sobre los recursos de un PC en el contexto IT. Todo esto nos lleva a la conclusión de que no existen productos en el mercado que satisfagan los requisitos identificados anteriormente para plantas industriales conectadas y de IoT gestionadas remotamente, lo que supone un reto y, a la vez, una oportunidad que pretende ser aprovechada en este proyecto.

En la literatura científica, los artículos dedicados a detección de ataques o amenazas en entornos ICS e IoT basados en sensorización, proponen en general métodos no invasivos. En [Kauok] podemos encontrar una reciente revisión de los principales trabajos de detección de ataques en ICS, señalando además las oportunidades de investigación y retos existentes, entre los que destacan el uso de técnicas de detección por anomalías sobre comportamientos periódicos de las distintas aplicaciones que implementan los sistemas SCADA. En [Yang2] podemos también encontrar una revisión del estado de la investigación y retos específicos de IoT, donde se señala hacia la detección de anomalías de comportamiento como uno de los campos más prometedores. Sin embargo, la detección de anomalías en ICS (o en IoT) presenta dos facetas conceptualmente diferenciadas: la relativa a la propia supervisión del proceso industrial monitorizado y/o de las variables de control, y la relativa a la ciberseguridad en el tráfico de red. La primera, se ha venido abordando desde el punto de vista de la detección de fallos o la supervisión de los procesos aplicando técnicas de análisis de series temporales [Sridhar]. No obstante, el nuevo escenario de IoT aumenta los riesgos, apareciendo nuevas tipologías de ataques [Zhu] como la inyección de datos falsos, la generación de comandos fraudulentos, y la suplantación de identidad en el servidor Web. Por tanto, se requieren técnicas orientadas al análisis de los datos de la aplicación IoT correspondiente, pudiéndose para ello utilizar aproximaciones clásicas como el modelado bayesiano junto con EWMA [Kallistis], técnicas de regresión [Sandor], u otras del campo de la Inteligencia Artificial [Beaver]. La característica distintiva de nuestro escenario de trabajo, multiplanta, permite cotejar el comportamiento de la aplicación IoT en diversas plantas similares y buscar correlaciones espacio-temporales que permitan identificar anomalías como evidencias de posibles ciberataques.

Esto nos lleva a la necesidad de enfrentar el reto de diseñar una nueva solución para la detección de ciberataques en entornos IoT que cumpla los requisitos anteriores e integre en un sistema único las capacidades de detección basadas en patrones de ataques conocidos y aquellos identificados como anomalías en la operación de una planta o de varias plantas.

Referencias| [Kaouk] | M. Kaouk, et.al. , A Review of Intrusion Detection Systems for Industrial Control Systems, 2019 6th International Conference on Control, Decision and Information Technologies (CoDIT), Paris, France, 2019, pp. 1699-1704 |

| [Sridhar] | Sridhar, et.al. (2014). Model-based attack detection and mitigation for automatic generation control, IEEE Transactions on Smart Grid, 5(2), 580–591. |

| [Zhu] | Zhu, B., Joseph, A., & Sastry, S. (2011). A taxonomy of cyber attacks on SCADA systems. Proceedings – 2011 IEEE International Conferences on Internet of Things and Cyber, Physical and Social Computing, IThings/CPSCom 2011 |

| [Kallitsis] | Kallitsis, M. G., Michailidis, G., & Tout, S. (2016). Correlative monitoring for detection of false data injection attacks in smart grids. 2015 IEEE International Conference on Smart Grid Communications, SmartGridComm 2015, 386–391 |

| [Sandor] | Sandor, H., Genge, B., & Szanto, Z. (2017). Sensor data validation and abnormal behavior detection in the internet of things. 16th Networking in Education and Research RoEduNet International Conference, RoEduNet 2017 – Proceedings |

| [Beaver] | J. Beaver, R. Borges-Hink, and M. Buckner. An evaluation of machine learning methods to detect malicious scada communications. In International Conference on Machine Learning and Applications, volume 2, pages 54–59, Dec 2013 |

| [Yang] | Yang, A., Wang, X., Sun, Y., Hu, Y. & Sun, L. (2018). Multi-Dimensional Data Fusion Intrusion Detection for Stealthy Attacks on Industrial Control Systems. 2018 IEEE Global Communications Conference, GLOBECOM 2018 – Proceedings, 1–7 |

| [Yang2] | Lu, Yang, and Li Da Xu. Internet of things (iot) cybersecurity research: A review of current research topics. IEEE Internet of Things Journal 6.2 (2018): 2103-2115. |

Agente agregado

El agente agregado es WellnessTechGroup, empresa tecnológica con sede en Andalucía, con la que el presente grupo de investigación ha compartido ya varios proyectos de investigación de ámbito regional en ciberseguridad apoyados por la CTA como SIVA (PI-1669/22/2017) o CorrelaSeg (PI-1453/2015). Los resultados de dichos proyectos han sido en su mayoría transformados en productos o servicios de su actual catálogo. Cabe resaltar que esta empresa Andaluza participa como agente agregado en el Ecosistema Innovador de Andalucía Tech y que tuvo una facturación superior a los 20 millones de Euros el pasado año.

Wellness TecgGroup tiene un marcado carácter Internacional con múltiples proyectos de IoT, SmartSensors y ciberseguridad desarrollados en más de 60 países, por lo que el objetivo de la colaboración es doble: (a) proveer al proyecto un escenario IoT real (por ejemplo, gracias a su gama de productos de iluminación inteligente) lo que permite validar el piloto desarrollado en condiciones cercanas a la realidad, y (b) facilitar la explotación industrial y transferencia de los resultados. La empresa se compromete a definir el contexto de la aplicación, y proporcionar tráfico con características reales a emplear en el proyecto. Así mismo la empresa se compromete a colaborar en la toma de requisitos del sistema (su experiencia permitirá diseñar un sistema que pueda integrarse en una planta real) así como en la elaboración del plan de pruebas. Finalmente, la empresa se compromete a dar visibilidad al proyecto y sus resultados en su página web y redes sociales. El grupo de investigación, a su vez, se compromete a firmar un acuerdo de explotación gratuita de las patentes derivadas del proyecto, que podrán ser empleadas por la empresa para el desarrollo de un producto comercial incorporado a su catálogo.

Objetivos

El objetivo principal del proyecto es el diseño e implementación de un innovador sistema de detección temprana de ciberataques específico para entornos industriales IoT gestionados remotamente similares a lo mostrado en el anterior apartado. La implementación incluye un piloto de pruebas que permita validar o reajustar el diseño en una planta real, en base a una batería final de pruebas sobre la que medir el desempeño y consumo de recursos de la solución aportada. Para que sea adecuada para su explotación comercial, esta solución de seguridad debe cumplir los siguientes objetivos parciales:

• El sistema debe ser pasivo para no afectar a los sistemas existentes.

• El sistema debe ofrecer una amplia capacidad de detección de amenazas de diversos tipos (p.ej. debe incorporar el conocimiento existente de ataques conocidos definidos, y debe incorporar también la capacidad de detección de ataques tipo 0-day o APT a través de anomalías en el comportamiento tanto a nivel de tráfico como a nivel de la aplicación IoT. En el caso de instalaciones multiplanta, el sistema realizará una correlación espacio-temporal con plantas similares a fin de identificar comportamientos anómalos. Para detectar ataques de tipo suplantación de identidad o el robo de credenciales, se buscarán anomalías también en el patrón de acciones que el usuario lleva a cabo en la operación del parque IoT.

• El sistema debe integrarse en la consola de operaciones de un sistema de gestión de eventos del centro de operaciones, ofreciendo información de ciberataques a los operadores del sistema IoT. Éstos podrán tomar acciones correctivas y realimentar de forma simple al sistema de detección a fin de minimizar la tasa de falsos positivos y llevar al sistema a un punto óptimo de funcionamiento.

El sistema propuesto se ubicaría en el Centro de Control, por lo que no consumiría recursos en los dispositivos IoT ni ancho de banda en la red de acceso, y tomaría como entrada principal el tráfico del servidor de la aplicación Web, así como posibles ficheros de log que incluyan las comunicaciones con los nodos IoT y las acciones del operador de planta.

Finalidad de la propuesta

La finalidad de la propuesta es doble:

• Avanzar en el conocimiento científico y de trasferencia tecnológica con una propuesta novedosa que aplique los conceptos de PUB y la correlación espacio-temporal de plantas similares en la detección de anomalías que permiten identificar ciberataques específicos de este tipo de instalaciones en estadíos tempranos.

• Permitir al agente agregado la evaluación del rendimiento del sistema piloto y la posible evolución de la solución hacia un producto propio de su catálogo de ciberseguridad en IoT, cubriendo un hueco que actualmente está disponible en el mercado.

Para ello, se desarrollará un piloto demostrador TRL6 de un sistema de detección de ciberataques en parques de industria conectada en entornos multiplanta de IoT.

Propuesta

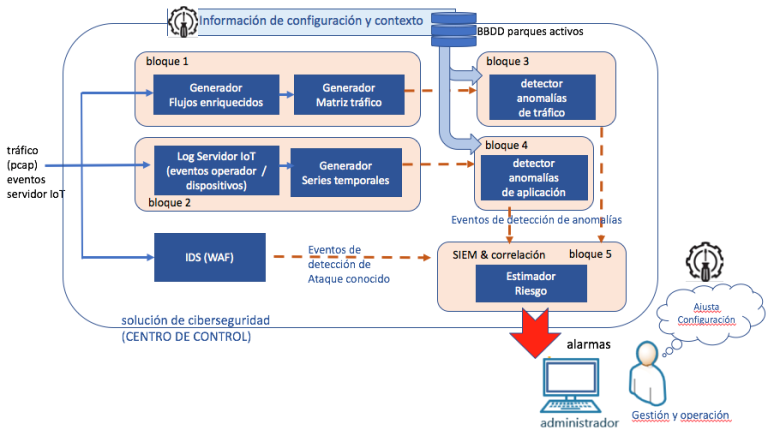

Aunque el diseño de la solución forma parte de la propuesta, es posible partir de un diagrama de bloques simple que sirva de punto de partida y ayude a la estructuración y planificación de la propuesta. Este diagrama preliminar se muestra en la Fig. 1.

La solución debe monitorizar el flujo de tráfico que ve el Servidor de IoT, así como los eventos más significativos del servidor de la aplicación (p.ej., log con las acciones de control de los usuarios, alarmas, conexiones realizadas, etc.). El flujo de información monitorizada es procesado por dos bloques distintos: un bloque (1) generador de una matriz de tráfico tras el procesamiento de flujos enriquecidos a través de técnicas de inspección profunda de paquetes, y otro bloque (2) generador de series temporales de eventos de la aplicación IoT.

La salida del primer bloque permite encontrar anomalías a nivel de tráfico de red en el bloque 3 (lo que permite detectar fácilmente ataques de scanning, DDoS, etc.), mientras que la salida del segundo bloque permitiría detectar en el bloque 4 anomalías a nivel de aplicación o planta para encontrar anomalías de comportamiento que pudieran corresponderse con errores o problemas de funcionamiento o con ciberataques. Dichas anomalías pueden provenir tanto de la comparación de la serie temporal con un patrón de normalidad autoaprendido, así como de la correlación espacio-temporal de esta serie con otras series que pudieran estar correladas (por ejemplo, nivel de luz detectado con hora del día, o nivel de luz detectado por el nodo IoT con el nivel de luz detectado por otro nodo IoT en ubicación cercana.). Esta segunda correlación resulta especialmente interesante en el caso de sistemas IoT multiplanta. El tráfico de entrada al servidor IoT puede ser también protegido de ataques con patrones conocidos por un WAF (Web Application Firewall).

Finalmente, los eventos generados por los sistemas detectores se envían a un módulo SIEM de correlación de eventos (bloque 5), que a su vez realiza una estimación del riesgo de las distintas amenazas en base al modelo de Mitre ATT&CK para la detección de ataques en estadios tempranos en entornos ICS y filtrado de errores de sistema (que no impliquen ciberataques). Esto último permite priorizar las alarmas generadas a fin de que las de mayor severidad sean atendidas a la mayor brevedad o se tomen las medidas protectoras oportunas.

La integración del sistema objeto de este proyecto con la operación de la planta IoT se realiza tanto en el diseño inicial de la solución, como durante la operación de dicha solución por parte del centro del control. A través de parámetros de configuración (p.ej., especificación de activos, flujos de comunicación autorizados, etc.), el operador podrá realizar ajustes finos que permitan reducir falsos positivos mediante la especificación de equipos a filtrar, parametrización de los detectores de anomalía, filtrado de alarmas y opciones del SIEM, etc.

Resultados

Publicaciones

Walabonso Lara, Agustín; Mayor, Vicente; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Díaz-Verdejo, Jesús E.

Smart home anomaly-based IDS: Architecture proposal and case study Artículo de revista

En: Internet of Things, vol. 22, pp. 100773, 2023, ISSN: 2542-6605.

@article{Lara2023,

title = {Smart home anomaly-based IDS: Architecture proposal and case study},

author = { {Walabonso Lara}, Agustín and Vicente Mayor and {Estepa Alonso}, Rafael and {Estepa Alonso} , Antonio and Jesús E. {Díaz-Verdejo}},

url = {https://linkinghub.elsevier.com/retrieve/pii/S2542660523000963},

doi = {10.1016/J.IOT.2023.100773},

issn = {2542-6605},

year = {2023},

date = {2023-07-01},

urldate = {2023-07-01},

journal = {Internet of Things},

volume = {22},

pages = {100773},

publisher = {Elsevier},

abstract = {The complexity and diversity of the technologies involved in the Internet of Things (IoT) challenge the generalization of security solutions based on anomaly detection, which should fit the particularities of each context and deployment and allow for performance comparison. In this work, we provide a flexible architecture based on building blocks suited for detecting anomalies in the network traffic and the application-layer data exchanged by IoT devices in the context of Smart Home. Following this architecture, we have defined a particular Intrusion Detector System (IDS) for a case study that uses a public dataset with the electrical consumption of 21 home devices over one year. In particular, we have defined ten Indicators of Compromise (IoC) to detect network attacks and two anomaly detectors to detect false command or data injection attacks. We have also included a signature-based IDS (Snort) to extend the detection range to known attacks. We have reproduced eight network attacks (e.g., DoS, scanning) and four False Command or Data Injection attacks to test our IDS performance. The results show that all attacks were successfully detected by our IoCs and anomaly detectors with a false positive rate lower than 0.3%. Signature detection was able to detect only 4 out of 12 attacks. Our architecture and the IDS developed can be a reference for developing future IDS suited to different contexts or use cases. Given that we use a public dataset, our contribution can also serve as a baseline for comparison with new techniques that improve detection performance.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Lara, Agustín W.; Ternero, J. A.; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Ruiz-Robles, Fernando; Díaz-Verdejo, Jesús E.

HTTP Cyberattacks Detection through Automatic Signature Generation in multi-site IoT Deployments Proceedings Article

En: Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023) , pp. 6, 2023.

@inproceedings{eicc2-firmas,

title = {HTTP Cyberattacks Detection through Automatic Signature Generation in multi-site IoT Deployments},

author = {Agustín W. Lara and J.A. Ternero and {Estepa Alonso}, Rafael and {Estepa Alonso}, Antonio and Fernando Ruiz-Robles and Jesús E. Díaz-Verdejo

},

doi = {10.1145/3590777.3590788},

year = {2023},

date = {2023-06-14},

urldate = {2023-06-14},

booktitle = {Proc. European Interdisciplinary Cybersecurity Conference (EICC 2023)

},

pages = {6},

abstract = { IoT deployments often include a web-interface server for managerial purposes. Signature-based Intrusion Detection Systems are commonly used to detect HTTP attacks on these web servers. The standard signature repositories used by these defensive systems can be enhanced with new signatures generated automatically from attacks detected with anomaly detection techniques.

This work presents a scheme for generating such anomaly-based signatures from HTTP attacks in a way that avoids excessive false positives. The signatures generated are distributed to peer sites in a multi-site environment. We also present a case study based on an IoT real-life dataset collected at four different SmartLight deployments from the same organization. Our results show a notable performance improvement (from $24.1%$ to $66.7%$) when anomaly-based signatures are added to the standard default Snort ruleset and distributed to the other three sites.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

This work presents a scheme for generating such anomaly-based signatures from HTTP attacks in a way that avoids excessive false positives. The signatures generated are distributed to peer sites in a multi-site environment. We also present a case study based on an IoT real-life dataset collected at four different SmartLight deployments from the same organization. Our results show a notable performance improvement (from $24.1%$ to $66.7%$) when anomaly-based signatures are added to the standard default Snort ruleset and distributed to the other three sites.

Díaz-Verdejo, Jesús E.; Estepa Alonso, Rafael; Estepa Alonso, Antonio; Madinabeitia, German

A critical review of the techniques used for anomaly detection of HTTP-based attacks: taxonomy, limitations and open challenges Artículo de revista

En: Computers and Security, vol. 124, pp. 102997, 2023, ISSN: 01674048.

@article{Diaz-Verdejo2023,

title = {A critical review of the techniques used for anomaly detection of HTTP-based attacks: taxonomy, limitations and open challenges},

author = {Jesús E. Díaz-Verdejo and {Estepa Alonso}, Rafael and {Estepa Alonso}, Antonio and German Madinabeitia},

doi = {10.1016/j.cose.2022.102997},

issn = {01674048},

year = {2023},

date = {2023-01-01},

urldate = {2023-01-01},

journal = {Computers and Security},

volume = {124},

pages = {102997},

abstract = {Intrusion Detection Systems (IDSs) and Web Application Firewalls (WAFs) offer a crucial layer of defense that allows organizations to detect cyberattacks on their web servers. Academic research overwhelmingly suggests using anomaly detection techniques to improve the performance of these defensive systems. However, analyzing and comparing the wide range of solutions in the scientific literature is challenging since they are typically presented as isolated (unrelated) contributions, and their results cannot be generalized. We believe that this impairs the industry's adoption of academic results and the advancement of research in this field. This paper aims to shed light on the literature on anomaly-based detection of attacks that use HTTP request messages. We define a novel framework for anomaly detection based on six data processing steps grouped into two sequential phases: preprocessing and classification. Based on this framework, we provide a taxonomy and critical review of the techniques surveyed, emphasizing their limitations and applicability. Future approaches should take advantage of the syntax and semantics of the Uniform Resource Locator (URL), be scalable, and address their obsolescence. These aspects are frequently overlooked in the literature and pose a significant challenge in the current era of web services. For better comparability, authors should use adequate public datasets, follow a thorough methodology, and use appropriate metrics that fully show the pros and cons of the approach.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Alonso, Antonio Estepa; Alonso, Rafael Estepa; Wideberg, Johan; Díaz-Verdejo, Jesús; Marquez, Adolfo Crespo

Smart Detection of Cyberattacks in IoT servers: Application to smart lighting and other smart city applications Proceedings Article

En: Leva, Maria Chiara; Petelli, Edoardo; Podofillini, Luca; Wilson, Simon (Ed.): European Conference on Safety and Reliability (ESREL 2022), pp. 3-4, 2022.

@inproceedings{esrel22,

title = {Smart Detection of Cyberattacks in IoT servers: Application to smart lighting and other smart city applications},

author = {Antonio {Estepa Alonso} and Rafael {Estepa Alonso} and Johan Wideberg and Jesús {Díaz-Verdejo} and Adolfo {Crespo Marquez}},

editor = {Maria {Chiara Leva} and Edoardo Petelli and Luca Podofillini and Simon Wilson},

year = {2022},

date = {2022-08-31},

urldate = {2022-08-31},

booktitle = {European Conference on Safety and Reliability (ESREL 2022)},

journal = {European Conference on Safety and Reliability (ESREL 2022)},

pages = {3-4},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

Muñoz, Javier; Bueno, Felipe; Estepa, Rafael; Estepa, Antonio; Díaz-Verdejo, Jesús E.

Ataques a servidores web: estudio experimental de la capacidad de detección de algunos SIDS gratuitos Proceedings Article

En: Actas de las VII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC'22), pp. 22–25, 2022, ISBN: 9878488734136.

@inproceedings{Munoz-jnic22,

title = {Ataques a servidores web: estudio experimental de la capacidad de detección de algunos SIDS gratuitos},

author = {Javier Muñoz and Felipe Bueno and Rafael Estepa and Antonio Estepa and Jesús E. Díaz-Verdejo},

isbn = {9878488734136},

year = {2022},

date = {2022-01-01},

urldate = {2022-01-01},

booktitle = {Actas de las VII Jornadas Nacionales de Investigación en Ciberseguridad (JNIC'22)},

pages = {22--25},

abstract = {Este trabajo cuantifica de forma experimental la capacidad de detección de ataques a servidores web ofrecida por algunos de los detectores de intrusiones basados en firmas (SIDS) disponibles de forma gratuita. Para ello, se ha realizado una búsqueda y selección de 28 herramientas actuales para la generación de ataques y análisis de seguridad del servicio web. Con ellas, se han realizado casi 150 ataques a dos escenarios de uso de un servidor web (una web estática y una dinámica). Las peticiones HTTP registradas durante los ataques han sido utilizadas para crear un dataset de ataques que será utilizado como entrada a tres SIDS gratuitos seleccionados por su amplio uso, de forma que se podrá determinar la capacidad de detección de los mismos frente a los ataques generados. Este trabajo se encuentra aún en desarrollo, por lo que en esta contribución se muestran los primeros resultados relativos a la recolección y selección de herramientas para la generación de los ataques, la generación del dataset de ataques de forma que sea representativo de los ataques actuales y la evaluación preliminar de las capacidades de detección.},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}

Díaz-Verdejo, J. E.; Muñoz-Calle, F. J.; Estepa Alonso, A.; Estepa Alonso, R.; Madinabeitia, G.

On the Detection Capabilities of Signature-Based Intrusion Detection Systems in the Context of Web Attacks Artículo de revista

En: Applied Sciences, vol. 12, no 2, pp. 852, 2022, ISSN: 20763417.

@article{Diaz-Verdejo2022,

title = {On the Detection Capabilities of Signature-Based Intrusion Detection Systems in the Context of Web Attacks},

author = {J. E. Díaz-Verdejo and F. J. Muñoz-Calle and {Estepa Alonso}, A. and {Estepa Alonso}, R. and G. Madinabeitia},

url = {https://www.mdpi.com/2076-3417/12/2/852/htm https://www.mdpi.com/2076-3417/12/2/852},

doi = {10.3390/app12020852},

issn = {20763417},

year = {2022},

date = {2022-01-01},

urldate = {2022-01-01},

journal = {Applied Sciences},

volume = {12},

number = {2},

pages = {852},

publisher = {Multidisciplinary Digital Publishing Institute},

abstract = {Signature-based Intrusion Detection Systems (SIDS) play a crucial role within the arsenal of security components of most organizations. They can find traces of known attacks in the network traffic or host events for which patterns or signatures have been pre-established. SIDS include standard packages of detection rulesets, but only those rules suited to the operational environment should be activated for optimal performance. However, some organizations might skip this tuning process and instead activate default off-the-shelf rulesets without understanding its implications and trade-offs. In this work, we help gain insight into the consequences of using predefined rulesets in the performance of SIDS. We experimentally explore the performance of three SIDS in the context of web attacks. In particular, we gauge the detection rate obtained with predefined subsets of rules for Snort, ModSecurity and Nemesida using seven attack datasets. We also determine the precision and rate of alert generated by each detector in a real-life case using a large trace from a public webserver. Results show that the maximum detection rate achieved by the SIDS under test is insufficient to protect systems effectively and is lower than expected for known attacks. Our results also indicate that the choice of predefined settings activated on each detector strongly influences its detection capability and false alarm rate. Snort and ModSecurity scored either a very poor detection rate (activating the less-sensitive predefined ruleset) or a very poor precision (activating the full ruleset). We also found that using various SIDS for a cooperative decision can improve the precision or the detection rate, but not both. Consequently, it is necessary to reflect upon the role of these open-source SIDS with default configurations as core elements for protection in the context of web attacks. Finally, we provide an efficient method for systematically determining which rules deactivate from a ruleset to significantly reduce the false alarm rate for a target operational environment. We tested our approach using Snort’s ruleset in our real-life trace, increasing the precision from 0.015 to 1 in less than 16 h of work.},

keywords = {},

pubstate = {published},

tppubtype = {article}

}

Datos

- Biblio – Base de datos de peticiones HTTP reales etiquetada (42 M de registros) Más información

- Wellness – Dataset real de tráfico en Smart City (control de iluminación)Más información

Software / sistemas

- Inspectorlog – Herramienta de análisis de trazas HTTP basada en firmas Más información

- NE-SIEM – Prototipo de sistema integral de detección con capacidad multifuente y multiplanta

Productos

- Registro de software – Sistema SIEM para redes industriales