Periodo

1-SEPT-2025 a 31-AGO-2028

Forensic UEBA: Detección temprana de ciberataques con custodia forense de evidencias digitales en entornos corporativos (FUEBA+)

subproyecto

iFUEBA: Identificación temprana de riesgo de usuarios corporativos para recolección de evidencias digitales y atribución (iFUEBA)

Referencia

PID2024-155581OB-C21

Organismos / empresas

Ministerio de Ciencia e Innovación

Investigadores

- Rafael Estepa Alonso

- Francisco Javier Muñoz Calle

- Isabel Román Martínez

Equipo de trabajo

Este proyecto está financiado por MCIN/ AEI/10.13039/501100011033/

Resumen

Resumen del proyecto coordinado

Las acciones indebidas originadas por usuarios con credenciales legitimas dentro de una organización (conocidos como ‘insiders’) suponen una grave riesgo a nivel mundial. Lamentablemente, numerosos incidentes producidos por insiders no se resuelven favorablemente en sede judicial debido a la dificultad para identificar a los autores y a la falta de evidencias con suficiente peso legal.

El proyecto Forensic UEBA (FUEBA+) tiene como objetivo avanzar en la atribución legal de ciberdelitos a través de la activación de la recolección temprana, documentación y custodia de evidencias digitales de las acciones de cada usuario en función del riesgo de realización de acciones maliciosas estimado por un sistema avanzado de User and Entity Behavior Analytics (UEBA). La iniciativa se divide en dos subproyectos coordinados: iFUEBA, enfocado en la identificación temprana de riesgos internos, y gFUEBA+, centrado en la recolección de evidencias digitales, su gestión forense y la preservación y custodia de las mismas. El proyecto aprovechará la experiencia de dos equipos investigación: el equipo de la Universidad de Sevilla, especializado en sistemas UEBA y de detección de intrusiones, y el de la Universidad de Oviedo, con amplia trayectoria en investigaciones de informática forense y peritaciones. La integración de estos campos es clave para desarrollar una solución completa que no solo detecte actividades sospechosas, sino que también garantice una custodia forense adecuada de las evidencias recopiladas para establecer responsabilidades legales. El sistema UEBA propuesto utilizará un enfoque híbrido que combina detección basada en firmas y algoritmos de aprendizaje automático, permitiendo identificar amenazas conocidas y desconocidas en tiempo real. También usará un modelo individualizado para cada usuario, que valora el riesgo de que este cometa una acción indebida. Además, incorporará tecnología blockchain para garantizar la integridad y la cadena de custodia de la evidencia digital, asegurando su admisibilidad legal. Las actividades de los usuarios en sistemas empresariales como ERP, CRM y plataformas en la nube serán monitorizadas continuamente para establecer líneas base de comportamiento de cada usuario. En caso de desviaciones detectadas, o coincidencia con patrones conocidos, se asignarán niveles de riesgo dinámicos que activarán la recolección de evidencias personalizadas. Se espera que los resultados incluyan un prototipo funcional capaz de mitigar amenazas internas mediante inteligencia procesable para los equipos de seguridad, reduciendo los tiempos de respuesta ante incidentes y mejorando la recolección, documentación y custodia de evidencias con validez procesal. El proyecto se llevará a cabo en un periodo de tres años, con un plan de trabajo estructurado y hitos clave como el desarrollo de un modelo de amenazas internas (ITM), un sistema de detección UEBA y un marco de gestión de evidencias forenses. El enfoque será validado a través de estudios de casos reales, lo que permitirá ajustar y evaluar el sistema en escenarios prácticos.

Esta investigación está alineada con la generación de conocimiento orientado a resolver problemas concretos de la sociedad, contribuyendo positivamente a una mejora en la seguridad informática y legal de las organizaciones, y al ámbito de «detección, predicción y atribución de ciberatacques» dentro de esta línea definida en la estrategia española de ciencia, tecnología e innovación.

Resumen del subproyecto iFUEBA

El subproyecto iFUEBA está centrado en la identificación temprana de riesgos provocados por usuarios internos (personal, proveedores, etc.) de una organización con una doble misión: (a) la notificación en tiempo real ante cambios en el riesgo de un usuario para la investigación de acciones sospechosas y la oportuna reacción; (b) permitir la activación automática de la recolección de evidencias de las acciones del usuario con un nivel de detalle adecuado al nivel de riesgo. Este subproyecto está liderado por los IP de la Universidad de Sevilla y la Universidad de Granada, con experiencia y solvencia demostrada en la investigación en detección de intrusiones, tanto a través de firmas como de anomalías detectadas mediante técnicas de Machine Learning, así como en sistemas UEBA.

El núcleo del subproyecto es la construcción de un sistema UEBA avanzado que monitoriza la actividad de los usuarios en sistemas empresariales (p.ej., ERP, CRM), incorporando información del contexto del negocio. Este sistema usará un enfoque híbrido para la detección de amenazas provocadas por insiders: detección de firmas derivadas de patrones conocidos definidos en un modelo de amenazas adaptado al contexto (definido por el equipo de investigadores del subproyecto 2), y detección de anomalías sobre varios modelos de perfil de cada usuario, aprendidos de forma automática respecto a su historial y en comparación con el grupo de usuarios con el mismo rol dentro de la organización. Para ello, se utilizarán técnicas de Machine Learning e Inteligencia Artificial. El sistema calculará un nivel de riesgo para cada usuario y amenaza vigilada, el cual se actualizará en función de los eventos detectados, notificando los cambios en el nivel de riesgo de cada usuario e incluyendo en la notificación información que facilitará la explicabilidad del riesgo al operador de ciberseguridad. Para ello, se basará en un modelo de cálculo de riesgo por usuario alineado con el modelo de amenazas del negocio y con los eventos detectados por el sistema UEBA. Estas notificaciones servirán para lograr los dos propósitos de este subproyecto.

Finalmente, se desarrollará un prototipo que integrará los resultados del otro subproyecto en un único sistema piloto integrado, operable y configurable. Este sistema completo será adaptado para la realización de pruebas basadas en un caso de uso. Estas pruebas permitirán evaluar el rendimiento del sistema y ajustar todos los componentes y modelos del subproyecto para un rendimiento óptimo.

El proyecto se llevará a cabo en un periodo de tres años, con un plan de trabajo estructurado y hitos clave definidos con claridad, que ponen de manifiesto la interdependencia de los dos subproyectos. Los resultados esperados del subproyecto son fácilmente transferibles al sector productivo y varias empresas ya han mostrado su interés en el proyecto. Los resultados también generan nuevo conocimiento que será publicado para la comunidad científica en revistas y congresos especializados, tal y como viene haciendo el grupo de investigación en los últimos años.

Antecedentes

Justificación de la coordinación

Esta propuesta tiene como objetivo identificar los riesgos de seguridad dentro de las organizaciones que surgen de las acciones indebidas de sus usuarios. Busca anticipar acciones maliciosas de personas con información privilegiada y optimizar la recopilación de evidencia digital requerida para realizar investigaciones forenses y demostrar la responsabilidad si se confirma un riesgo. Para lograr esto, el proyecto propone el desarrollo de un sistema evolucionado de Análisis de Comportamiento de Usuarios y Entidades (UEBA). Este sistema integrará modelos y procesos de recopilación y preservación de evidencias adaptados a cada usuario en función de su nivel de riesgo potencial. La evidencia recopilada debe mantener la validez forense para garantizar que sea irrefutable si se confirma una amenaza. El sistema mejora las soluciones tradicionales de análisis de comportamiento de usuarios y entidades (UEBA) de dos maneras principales. En primer lugar, integra información específica del contexto de sistemas como ERP y plataformas de comercio electrónico para evaluar el nivel de riesgo de cada usuario con respecto a delitos e incidentes comunes, considerando tanto rasgos predefinidos como anomalías de comportamiento. En segundo lugar, apoya los procesos forenses al permitir la recopilación de pruebas, la retención, la justificación de acciones, la trazabilidad de la cadena de custodia y la generación de informes especializados.

Esta propuesta integra los campos de los sistemas UEBA y la investigación forense, uniendo dos grupos de investigación especializados. El primer grupo, de la Universidad de Sevilla, cuenta con una amplia experiencia en UEBA y Sistemas de Detección de Intrusos (IDS). Su experiencia es vital para definir los modelos y procesos necesarios para la detección y evaluación de riesgos basada en el usuario, así como para desarrollar los procesos inteligentes que activan las alarmas del sistema. El segundo grupo, de la Universidad de Oviedo, ha participado en más de 150 investigaciones forenses digitales y peritos a lo largo de 20 años. Su experiencia incluye la exfiltración de información confidencial (tanto personal como industrial) y la manipulación de sistemas corporativos con fines fraudulentos. Su conocimiento es esencial para definir los modelos y características de los delitos, determinar las pruebas digitales necesarias para respaldar las acciones legales y garantizar la custodia adecuada de las pruebas. Además, su experiencia es crucial para identificar comportamientos específicos asociados con varios modelos comerciales y tipos de delitos.

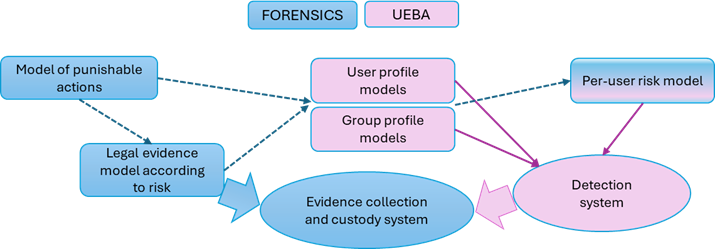

El diseño del proyecto garantiza que las tareas y los componentes del sistema se distribuyan uniformemente entre los dos equipos. Por ejemplo, la Figura 1 ilustra los modelos que se desarrollarán en todo el proyecto, las dependencias entre ellos y los dos sistemas principales que implementan los procesos del proyecto. Los elementos azules se relacionan principalmente con la experiencia forense, mientras que los elementos rosas corresponden a la experiencia de detección de UEBA (User and Entity Behavior Analytics). Como se ha mostrado, existe un equilibrio e interdependencia entre ambos dominios, incluyendo un modelo que requiere un desarrollo conjunt

La combinación sinérgica de los recursos y capacidades de ambos equipos de investigación es, por tanto, esencial para esta propuesta. Ambos equipos incluyen investigadores con amplia experiencia en proyectos de naturaleza similar, y ambos subproyectos están liderados por investigadores principales (IP) con experiencia previa relevante. Además, los equipos ya han estado colaborando durante más de diez años en actividades académicas en el campo de la ciberseguridad.

Finalmente, desde un punto de vista metodológico, se espera utilizar el estándar PMBOK (Project Management Body of Knowledge), adaptando sus dominios de desempeño, métodos, modelos y artefactos a las características específicas de los proyectos de investigación. Todo esto garantizará la coordinación efectiva del proyecto coordinado, la gestión eficiente de los recursos y la finalización exitosa de las actividades planificadas y los hitos del proyecto.

Propuesta

El grupo de investigación de la Univ. de Sevilla ha realizado múltiples proyectos de investigación y estudios científicos sobre la detección de anomalías en entornos IoT. Actualmente, está trabajando en un proyecto UEBA aplicado a una de las áreas de riesgo interno más críticas: los sistemas de gestión de identidades y accesos (IAM). Mientras tanto, el grupo de investigación UNIOVI ha manejado más de 150 casos forenses, abordando desafíos relacionados con la legalidad, la cadena de custodia y diversas amenazas internas en varios contextos. A partir de esta experiencia y del estado del arte, este proyecto propone una solución a algunas de las limitaciones identificadas, centrándose en dos componentes clave:

-

-

- Sistema UEBA para la identificación temprana del riesgo interno: este sistema identificará comportamientos maliciosos de usuarios y entidades incluso sin conocimiento previo de los patrones de ataque. Alimentará un modelo de riesgo del usuario, que activará la recopilación automática de pruebas y la generación de alertas basadas en modelos predefinidos. Cuando el comportamiento anómalo se desvía de las líneas de base aprendidas o coincide con un patrón conocido malintencionado, se generará una alerta con información explicativa sobre el evento detectado.

-

Sistema de Recolección y Custodia de Evidencias: Este sistema define los datos a recopilar en caso de detección, abordando preguntas forenses clave. La información recopilada incluirá:

- Datos genéricos, como la dirección IP y las marcas de tiempo.

- Datos específicos de la acción, en función de la alerta desencadenada por el sistema basado en firmas o el sistema UEBA.

-

Para validar la solución propuesta, se realizará una prueba de concepto con múltiples casos de uso basados en casos forenses reales. Esto ayudará a verificar el sistema en diferentes contextos, identificar elementos comunes y detectar posibles desafíos de implementación.

Novedad: Integración innovadora de los requisitos forenses y la detección UEBA

Esta propuesta introduce una integración innovadora entre dos campos tradicionalmente separados: el análisis forense, que se basa en archivos de registro de dispositivos como servidores, teléfonos y firewalls, y los sistemas de detección de ataques cibernéticos, generalmente integrados en soluciones SIEM con User and Entity Behavior Analytics (UEBA) para generar alertas de incidentes de seguridad. Históricamente, estos sistemas han funcionado de forma independiente con diferentes objetivos. El enfoque propuesto cambia el paradigma actual al integrar ambos procesos en función de posibles acciones delictivas o punibles. Las innovaciones clave incluyen:

-

-

- Recopilación de pruebas predefinidas para acciones punibles: Para cada posible delito, el sistema predefine la evidencia digital requerida en varios niveles de detalle. Esta evidencia debe cumplir con criterios clave como suficiencia, relevancia, especificidad del contexto y atribución de autoría.

- Recopilación automatizada de evidencia digital con cadena de custodia: Se propone un proceso escalable de recopilación de evidencia para garantizar una cadena de custodia legalmente sólida. Para abordar los desafíos de escalabilidad, la recopilación de evidencia es proporcional al riesgo atribuido de cada usuario, optimizando el uso de recursos sin una recopilación continua de datos a gran escala.

- Sistema UEBA mejorado: El sistema UEBA propuesto introduce mejoras significativas con respecto a las soluciones existentes:

- A diferencia de los sistemas UEBA tradicionales que activan alertas cuando las desviaciones superan un umbral o el comportamiento del usuario coincide con un patrón conocido predefinido, el sistema propuesto alimenta un modelo de riesgo de usuario personalizado. Este enfoque de doble función permite la recopilación proactiva de pruebas y, si es necesario, la generación de alertas.

- En lugar de generar una puntuación de anomalía genérica, el sistema calcula la probabilidad de una acción punible específica, considerando factores como advertencias de recursos humanos, desviaciones de comportamiento de patrones históricos o grupos de pares y firmas de actividad maliciosa conocidas. Esto permite una mayor explicabilidad de los modelos de IA y mejora la preparación forense de los casos al identificar los factores clave que influyen.

-

La integración del modelado de riesgo de usuario personalizado con el análisis de comportamiento grupal y los patrones de amenazas conocidos representa un avance novedoso en el campo de los sistemas UEBA, ofreciendo una mejor preparación forense y respuesta de seguridad.

Referencias

| [1] | N. Saxena, E. Hayes, E. Bertino, P. Ojo, K. K. R. Choo, and P. Burnap, «Impact and key challenges of insider threats on organizations and critical businesses,» Electronics, vol. 9, no. 9, p. 1460, 2020. |

| [2] | ] M. Maasberg, X. Zhang, M. Ko, S. R. Miller, and N. L. Beebe, «An analysis of motive and observable behavioral indicators associated with insider cyber-sabotage and other attacks,» IEEE Engineering Management Review, vol. 48, no. 2, pp. 151–165, 2020. |

| [3] | M. N. Al-Mhiqani, T. Alsboui, T. Al-Shehari, K. H. Abdulkareem, R. Ahmad, and M. A. Mohammed, «Insider threat detection in cyber-physical systems: a systematic literature review,» Computers and Electrical Engineering, vol. 119, p. 109489, 2024. |

| [4] | Cybersecurity Insiders, «2024 Insider Threat Report – Gurucul,» Available: https://www.cybersecurity-insiders.com/portfolio/2024-insider-threat-report-gurucul/. [Accessed: Jan. 18, 2025]. |

| [5] | A. Moneva and R. Leukfeldt, «Insider threats among Dutch SMEs: Nature and extent of incidents, and cyber security measures,» Journal of Criminology, 56(4), 416–440, 2023. |

| [6] | CERT National Insider Threat Center, Common Sense Guide to Mitigating Insider Threats, Sixth Edition, CMU/SEI-2018-TR-010, Dec. 2018. [Online]. Available: http://www.sei.cmu.edu. |

| [7] | CERT Insider Threat Center, «2014 U.S. State of Cybercrime Survey,» CSO Magazine, v. 8, 2014. [Online] Avail.: http://resources.sei.cmu.edu/library/asset-view.cfm?assetid=298318. |

| [8] | N. Ameera, N. Mohammad, W. M. Yassin, R. Ahmad, A. Hassan, and M. N. Al-Mhiqani, «An insider threat categorization framework for automated manufacturing execution system,» Int. Journal of Innovative Enterprise Systems, vol. 3, no. 1, pp. 31–41, 2019. |

| [9] | Landauer, Max, et al. «A User and Entity Behavior Analytics Log Data Set for Anomaly Detection in Cloud Computing.» 2022 IEEE Int. Conf. on Big Data (Big Data). IEEE, 2022. |

| [10] | Legg, Philip A., et al. «Caught in the act of an insider attack: detection and assessment of insider threat.» 2015 IEEE Int. Symp. on Technologies for Homeland Security. IEEE, 2015. |

| [11] | Lashkari, A. Habibi, M. Chen, and Ali A. Ghorbani. «A survey on user profiling model for anomaly detection in cyberspace.» Journal of Cyber Security and Mobility (2019):75-112. |

| [12] | Khaliq, Salman, Zain Ul Abideen Tariq, and Ammar Masood. «Role of user and entity behavior analytics in detecting insider attacks.» 2020 International Conference on Cyber Warfare and Security (ICCWS). IEEE, 2020. |

| [13] | Costa, Daniel L., et al. «An insider threat indicator ontology.» Technical Report CMU/SEI-2016-TR-007 (2016). |

| [14] | Liu, Jing, et al. «Mueba: A multi-model system for insider threat detection.» International Conf. on Machine Learning for Cyber Security. Cham: Springer Nature Switzerland, 2022. |

| [15] | Datta, Joyatee, et al. «Real-time threat detection in ueba using unsupervised learning algorithms.» 2021 5th Int. Conf. on Electronics, Materials Engineering & Nano-Technology (IEMENTech). IEEE, 2021. |

| [16] | Savenkov, Pavel A., and Alexey N. Ivutin. «Methods of machine learning in system abnormal behavior detection.» Advances in Swarm Intelligence: 11th International Conference, ICSI 2020, Proceedings 11. Springer International Publishing, 2020. |

| [17] | Peng, Jian, Kim-Kwang Raymond Choo, and Helen Ashman. «User profiling in intrusion detection: A review.» Journal of Network and Computer Applications 72 (2016): 14-27. |

| [18] | Hakonen, P. «Detecting Insider Threats Using User and Entity Behavior Analytics. 2022.». Available at: https://www.theseus.fi/handle/10024/786079 |

| [19] | Shashanka, Madhu, Min-Yi Shen, and Jisheng Wang. «User and entity behavior analytics for enterprise security.» 2016 IEEE Int. Conference on Big Data (Big Data). IEEE, 2016. |

| [20] | O. S. Kerr, «Digital evidence and the new criminal procedure,» Columbia Law Review, vol. 105, no. 2, pp. 279–318, 2005. |

| [21] | A. Dehghantanha and K. Franke, «Privacy-respecting digital investigation,» in 2014 Twelfth Annual International Conference on Privacy, Security and Trust, Toronto, ON, Canada, 2014, pp. 129–138, doi: 10.1109/PST.2014.6890932. |

| [22] | K. Kent, S. Chevalier, T. Grance, and H. Dang, Guide to Integrating Forensic Techniques into Incident Response, NIST Special Publication 800-86, 2006. |

| [23] | H. Arshad, A. B. Jantan, and O. I. Abiodun, «Digital forensics: Review of issues in scientific validation of digital evidence,» Journal of Inform. Processing Systems, 14(2)346–376, 2018. |

| [24] | G. Michelet, F. Breitinger, and G. Horsman, «Automation for digital forensics: Towards a definition for the community,» Forensic Science International, Elsevier, 2023. |

| [25] | F.C. Freiling, B. Schwittay, «A common process model for incident response and digital forensics,» in Int. Conf. on IT Security Incident Management and IT Forensics, 2007. |

| [26] | M. S. M. B. Shah, S. Saleem, and R. Zulqarnain, «Protecting Digital Evidence Integrity and Preserving Chain of Custody,» Journal of Digital Forensics, Security and Law, vol. 12, Art. 12, 2017. |

| [27] | Y. Borse, D. Patole, G. Chawhan, G. Kukreja, H. Parekh, and R. Jain, «Advantages of Blockchain in Digital Forensic Evidence Management,» in Proceedings of the 4th International Conference on Advances in Science & Technology (ICAST2021), May 2021. |

| [28] | C.-J. Chew, W.-B. Lee, T.-H. Chen, I.-C. Lin, and J.-S. Lee, «Log Preservation in Custody Dual Blockchain With Energy Regime and Obfuscation Shuffle,» IEEE Transactions on Network Science and Engineering, vol. 11, no. 4, pp. 3495–3511, 2024. |

| [29] | R. Sathyaprakasan, P. Govindan, S. Alvi, L. Sadath, S. Philip, N. Singh, «An Implementation of Blockchain Technology in Forensic Evidence Management,» in 2021 Int. Conf. on Computational Intelligence and Knowledge Economy, 2021, pp. 208–212. |

| [30] | C. Anitha, R. Priyadharshini, E. Sivajothi, G. Kumaran, K. Sudha, and B. Sireesha, «Experimental Evaluation of Secured Forensic Evidence Handling Scheme using Blockchain Technology,» in 2023 4th Int. Conf. on Intelligent Technologies, 2024, pp. 1–6. |

Objetivos

El objetivo del proyecto es avanzar en la detección temprana de posibles violaciones de la legalidad o las políticas de la empresa, iniciando la recopilación temprana y la custodia de pruebas legalmente válidas para mejorar la resolución de los casos forenses. Este objetivo se puede dividir en tres objetivos generales:

OG1. Desarrollar un sistema para la detección temprana de amenazas internas mediante la integración de tecnologías para la detección de patrones de comportamiento del usuario (UEBA) y modelos que caractericen y evalúen el riesgo de violación para cada usuario.

OG2. Desarrollar un sistema que mejore la capacidad de atribuir delitos cibernéticos o violaciones de políticas a través de la recopilación temprana y la preservación de evidencia digital adecuada al nivel de riesgo de cada usuario, lo que permite una explicación de las acciones del usuario, la atribución y la custodia adecuada de la evidencia digital desde una perspectiva forense.

OG3. Multi-plant correlation: In the case of multi-plant installations, the system will apply spatio-temporal correlation techniques among similar plants to identify anomalous behaviors.

Los objetivos anteriores se pueden dividir en objetivos específicos de la siguiente manera:

O.E.1.1: Develop a Model of Insider Threats (ITM). A model for detecting malicious actions at various levels of abstraction. At the general level, this model should describe anomalous or punishable user behaviors and potential threats. At the concrete level, it should detail indicators and conditions that can be monitored in a common context.

O.E.1.2: Develop a UEBA System oriented to be MAM. A hybrid UEBA system to detect anomalous user behaviors that could lead to malicious actions. The system will employ signature-based detection of known patterns as well as anomaly detection techniques utilizing machine learning, applied at both user and role levels.

O.E.1.3: Develop a continuous risk assessment and notification System A system for evaluating risks in real-time based on detected events (OE1.2) and a user-risk model (URM) that generates justifiable risk notifications for each malicious action defined in OE1.1.

O.E.2.1: Develop a System for optimal Collection of evidence for each user based on risk level and threat. A system that uses actionable user-risk notifications (H1.3) to collect digital evidence that meets forensic requirements tailored to user risk levels, ensuring scalability by avoiding excessive or inadequate data collection.

O.E.2.2: Develop a system for forensic evidence preservation and custody A system that securely stores and maintains evidence linked to each user’s actions and their original sources using Blockchain, ensuring judicially acceptable custody

O.E.3.1: Develop a unified and configurable System integrating all functionalities Design and development of a unified operational and configurable system that integrates the components from previous milestones suited to a specific context of use.

O.E.3.2: Validate the Complete Proposal with Use Cases Validate the complete proposal with use cases (traversal). Define use cases, adapt models and systems to the context. Desing and conduct tests with representative datasets (anonymized real or synthetic) to evaluate effectiveness, scalability, and applicability.

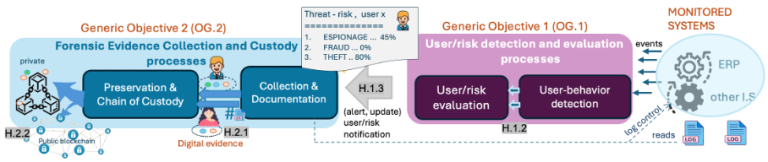

La relación entre los objetivos generales, específicos y los hitos se muestra en la Figura 2, donde los colores indican el subproyecto al que pertenece el IP responsable de lograr el objetivo especificado. Como se ha demostrado, existe un equilibrio e interdependencia en la responsabilidad de los objetivos. Esto es compatible con el hecho de que algunas tareas asociadas a los diferentes objetivos (por ejemplo, OE1.1, OE3.2) requieren la participación activa de ambos equipos.

Propuesta

Sistema propuesto

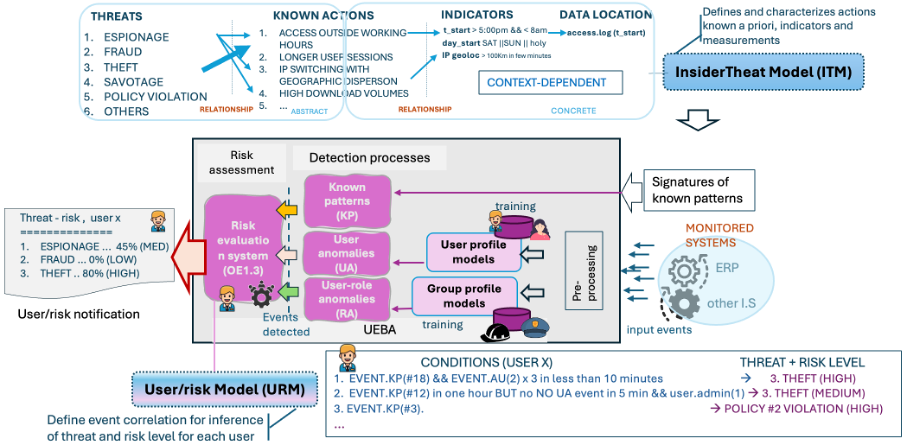

Para lograr los objetivos del proyecto, se propone un sistema modular para monitorear los eventos generados por los sistemas de información y comunicación de la organización, como se muestra en la Fig. 3.

La figura ilustra cómo los eventos del entorno supervisado sirven como entrada para los procesos de este proyecto. El primer proceso tiene como objetivo evaluar continuamente el riesgo del usuario relacionado con las acciones punibles que amenazan a la organización, representado en un recuadro rosa como detección y evaluación del riesgo del usuario (OG1). Implica detectar anomalías en el comportamiento del usuario y coincidencias con patrones maliciosos predefinidos, generando eventos internos (H.1.2) que se utilizan como entrada para la evaluación continua de riesgos para amenazas específicas (por ejemplo, un riesgo del 80% de exfiltración de datos) de acuerdo con un modelo de riesgo por usuario. Las notificaciones relacionadas con un usuario específico se generan cuando hay cambios en su riesgo asociado. El segundo sistema, utilizando las notificaciones de riesgo, recopila y documenta evidencia digital de las acciones de cada usuario en función de delitos cibernéticos específicos (H.2.1), preservando esta evidencia a través de técnicas blockchain para garantizar la aceptabilidad forense (OG2). Para mejorar la transferibilidad de los resultados y refinar los modelos, (OG3) se enfoca en desarrollar un sistema de software operativo y configurable que integre todas las funcionalidades y procesos adaptados a un caso de uso completo donde se evalúa el rendimiento del sistema.

El logro de OG1 implica el desarrollo de un modelo de amenazas internas que establece un marco para identificar las amenazas internas y sus acciones maliciosas asociadas para recopilar datos relevantes para generar alertas. Para ello, se propone una metodología en cascada. En primer lugar, identificaremos las amenazas comunes a las que se enfrentan las organizaciones modernas a través de entrevistas con empresas participantes en el proyecto, así como mediante el análisis de literatura científica, proyectos, informes y publicaciones de organizaciones relevantes, como el Centro de Denuncias de Delitos en Internet del FBI, el Centro de Investigación de Personal de Defensa y Seguridad del Departamento de Energía, la Fiscalía General de España y el Ministerio del Interior español. A continuación, realizaremos un estudio para recopilar información relevante para cada amenaza identificada y determinar las fuentes de las que se puede recuperar esta información. Estas fuentes pueden incluir registros de sistemas de administración, dispositivos de seguridad o elementos de infraestructura. También definiremos un modelo concreto para las condiciones de monitorización comúnmente disponibles.

El resultado de este trabajo será un modelo de amenaza para el usuario, que será fundamental para el proyecto y comprenderá el entregable H1.1 (OE1.1). Este modelo se perfeccionará en las últimas etapas del proyecto y se adaptará a los contextos específicos utilizados en los estudios de caso del proyecto (OE3.2).

Los procesos de detección y evaluación de OG1 pueden entenderse como dos sistemas en cascada interrelacionados. El sistema de detección (OE1.2) es un sistema tipo UEBA que caracteriza y aprende de forma autónoma el comportamiento normal de cada usuario. Crea modelos basados en el comportamiento histórico y los roles de usuario para detectar anomalías. Además, emplea la detección basada en firmas para identificar patrones conocidos derivados de políticas establecidas o un modelo definido de acciones maliciosas. El sistema de evaluación de riesgos/usuarios (OE1.3) procesa continuamente todos los eventos detectados por el sistema de detección. Cuando es necesario, genera notificaciones sobre usuarios específicos, detallando explícitamente, ya sea cualitativa o cuantitativamente, la probabilidad del riesgo de cada usuario de materializar varias amenazas descritas en el modelo. Este sistema de evaluación se basa en otro marco: el modelo usuario/riesgo, que define la relación entre los eventos observados por los procesos de detección y el nivel de riesgo asociado a amenazas y usuarios específicos. Es crucial que ambos equipos trabajen juntos para desarrollar este modelo de riesgo/usuario. El diagrama de la Figura 4 tiene como único objetivo ilustrar y aclarar los modelos y conceptos discutidos anteriormente y no pretende hacer ninguna suposición de los modelos que se diseñarán.

El logro de OG2 implica desarrollar un sistema y un marco (modelo de evidencia/riesgo) que, basado en notificaciones de usuario/riesgo, implemente los procesos de recopilación de evidencia digital y documentación de las acciones del usuario requeridas desde una perspectiva forense (por ejemplo, autenticidad, relevancia, cadena de custodia, confiabilidad, integridad, identificación). Para lograr esto, el sistema debe tener la capacidad de recopilar evidencia digital indicada por el modelo de evidencia, adaptada al nivel de amenaza y riesgo. Esto incluye la gestión de la generación de evidencias digitales (por ejemplo, configuración de registros, correos electrónicos, etc.) en los servicios adecuados, así como la recopilación y procesamiento de las pruebas. Este sistema H.2.1 (OE2.1) generará evidencia digital asociada con cada usuario (y datos relacionados) de acuerdo con su nivel de riesgo para cada amenaza. Finalmente, otro sistema relacionado H2.2 (OE2.2) se encargará de la custodia y almacenamiento de esta evidencia digital, junto con información adicional para demostrar la cadena de custodia durante un procedimiento forense. La Figura 5 ilustra este concepto

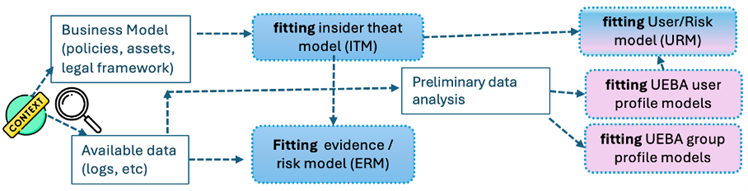

El logro de El logro de OG3 requiere el diseño y desarrollo de un sistema de software único, operable y configurable que integre todas las funcionalidades descritas anteriormente y permita una optimización adaptada a un caso de uso específico. Esto implica diseñar una arquitectura unificada y construir todo el sistema y un marco de gestión que permita su configuración y ajuste (OE3.1).

Este sistema completo, junto con los modelos discutidos anteriormente, se validará y mejorará utilizando casos de uso y conjuntos de datos (de empresas colaboradoras), lo que requerirá adaptar los modelos y sistemas del proyecto a un caso del mundo real durante el tercer año del proyecto (OE3.2). Esta tarea de adaptar los modelos genéricos al contexto impuesto por un caso de uso específico, ilustrado en la Figura 6, requiere experiencia y no es sencilla.

Resultados

Publicaciones

Mayor, V.; Alonso, R. Estepa; Verdejo, J. Díaz; Alonso, A. Estepa

UEBA design for insider detection within IAM systems Proceedings Article

En: Actas de las XVII Jornadas de Ingeniería Telemática (JITEL 2025), pp. 21-28, Universidad de Extremadura. Servicio de publicaciones, 2025, ISBN: 978-84-9127-339-4.

@inproceedings{jitel25-ueba,

title = {UEBA design for insider detection within IAM systems },

author = {V. Mayor and R. Estepa Alonso and J. Díaz Verdejo and A. Estepa Alonso },

isbn = {978-84-9127-339-4},

year = {2025},

date = {2025-11-12},

urldate = {2025-11-12},

booktitle = {Actas de las XVII Jornadas de Ingeniería Telemática (JITEL 2025)},

pages = {21-28},

publisher = {Universidad de Extremadura. Servicio de publicaciones},

keywords = {},

pubstate = {published},

tppubtype = {inproceedings}

}