Periodo

2-JUN-2023 a 29-NOV-2025

Solución integral de Gestión de Identidades de Nueva Generación

(OREOS)

Referencia

PI-2437/22/2023

Organismos / empresas

Universidad de Sevilla - AICIA

Whitebearsolutions S.L.

Investigadores

Resumen

El objetivo global que persigue el proyecto OREOS es el desarrollo de una solución de gestión integral de identidades que permita un acceso seguro, oportuno, y trazable de usuarios a entornos corporativos y que contemple un sistema de Privileged Access Management (PAM). La solución resultante del proyecto OREOS contará con capacidades predictivas para determinar posibles amenazas provenientes de accesos indebidos en base a técnicas de inteligencia artificial que determinen posibles riesgos ante determinadas anomalías a detectar en los accesos, tanto internos como externos.

En el marco de este proyecto, el papel de nuestro grupo de investigación es el desarrollo y evaluación de técnicas para la detección de accesos anómalos usando una aproximación basada en UEBA (User and Entity Behaviour Analysis), es decir, en el modelado del comportamiento de los diferentes usuarios y entidades presentes en el sistema. Ante la detección de un evento intrusivo/anómalo, el módulo de detección generará alertas con información sobre la naturaleza de la detección y el nivel de riesgo/confianza de la detección para su uso por otros elementos del sistema.

NOTA: Este proyecto está bajo un acuerdo NDA (Non-disclosure agreement) que limita la información publicable del mismo. La mayor parte del mismo es confidencial.

Antecedentes

El creciente número de amenazas internas y externas, a la par que un mayor y más complejo uso de las infraestructuras digitales existentes, han llevado a las organizaciones a la búsqueda de soluciones robustas para la gestión de identidades y accesos (IAM y PAM), convirtiéndose estas en un elemento clave en la gestión de cualquier tipo de negocio y sector.

La identificación de anomalías en el comportamiento de los usuarios está tomando relevancia en los sistemas de información actuales, pues permite la detección de ciberamenazas como ataques de empleados desleales o robo de credenciales de usuario. Los sistemas de control acceso tradicionales basados en reglas estáticas presentan algunas limitaciones cuando se trata la identificación de patrones de comportamiento en el acceso a recursos permitidos (e.g., ejecución de transacciones poco frecuentes). En la actualidad, la literatura científica y las soluciones tecnológicas basadas en UEBA (User and Entity Behaviour Analytics) proponen técnicas basadas en Inteligencia Artificial que permiten la caracterización del comportamiento normal de un usuario (perfilado) y la posterior evaluación de la normalidad de sus actos. Uno de los inconvenientes de esta aproximación es que los modelos, una vez ajustados, presentan un comportamiento estático (no evolucionan) a pesar de que el comportamiento de los usuarios puede variar con el tiempo, reduciendo así su utilidad en entornos reales. Por ello, es necesario evaluar nuevas técnicas para la realimentación del modelo que permitan reajustar su patrón de detección. Por otra parte la disponibilidad de variables de interés para realizar los perfiles de usuarios en las tecnologías actuales se basan en una actividad completa del usuario, lo que incluye sus intereses, conocimientos, intenciones, información demográfica, comportamiento online y offline, actividad en redes sociales y tráfico de red. El sistema de anomalías a desarrollar deberá partir de muy escasos datos (accesos de un usuario a un recurso), lo que supone todo un reto desde el punto de vista científico y tecnológico.

| [1] | Alejandro G. Martín, Marta Beltrán, Alberto Fernández-Isabel, Isaac Martín de Diego, An approach to detect user behaviour anomalies within identity federations, Computers & Security 108 (2021) 102356. https://doi.org/10.1016/j.cose.2021.102356 |

| [2] | Jian Peng, Kim-Kwang Raymond Choom Helen Ashman. User profiling in intrusion detection: A review, Journal of Network and Computer Applications 72 (2016) 14–27 |

| [3] | Junhong Kim, Minsik Park, Haedong Kim, Suhyoun Cho and Pilsung Kang. Insider Threat Detection Based on User Behavior Modeling and Anomaly Detection Algorithms, Applied Sciences. Appl. Sci. 2019, 9, 4018; doi:10.3390/app9194018 |

| [4] | Philip A. Legg, Oliver Buckley, Michael Goldsmith, and Sadie Creese. Automated Insider Threat Detection System Using User and Role-Based Profile Assessment, IEEE Systems Journal, Vol. 11, N. 2, 2017n pp. 503-512 |

| [5] | P. De Bra, A. Kobsa, and D. Chin (Eds.). User Modelling for Exclusion and Anomaly Detection: A Behavioural IDS, UMAP 2010, LNCS 6075, pp. 207–218, 2010. |

| [6] | S. Khaliq, Z. U. Abideen Tariq and A. Masood. Role of User and Entity Behavior Analytics in Detecting Insider Attacks, 2020 International Conference on Cyber Warfare and Security (ICCWS), 2020, pp. 1-6, doi: 10.1109/ICCWS48432.2020.9292394 |

| [7] | Jenny Torres, Michele Nogueira, and Guy Pujolle. A Survey on Identity Management for the Future Network, IEEE COMMUNICATIONS SURVEYS & TUTORIALS, VOL. 15, NO. 2, 2013, pp. 777-802. DOI 10.1109/SURV.2012.072412.00129 |

| [8] | Arash Habibi Lashkari, Min Chen and Ali A. Ghorbani. A Survey on User Profiling Model for Anomaly Detection in Cyberspace, Journal of Cyber Security and Mobility, Vol. 8 1, 75–112. doi: 10.13052/jcsm2245-1439.814 |

Objetivos

Los objetivos generales se plantean en la línea de realizar una trazabilidad completa, aplicar control y seguridad, detectar, prevenir y predecir, disponer de un registro cruzado, gestionar usuarios, accesos y privilegios además de permitir un acceso seguro y oportuno a las organizaciones.

En particular, y en relación a nuestro grupo de investigación, los objetivos generales que se abordarán son:

-

- [OG2]: Ayudar a detectar, prevenir y predecir accesos no autorizados a entornos corporativos por parte de empleados o de terceros.

- [OG4]: Garantizar el control y la seguridad en el acceso a información corporativa sin comprometer su carácter privado y confidencial.

A este fin se abordarán los siguientes objetivos específicos:

-

- [OE1]: Analizar los principales requisitos funcionales a tener en cuenta para el nuevo sistema de gestión integral de identidades y accesos.

- [OE2]: Definir las especificaciones técnicas y el ecosistema tecnológico necesario para el desarrollo de la herramienta de gestión integral de identidades y accesos, usando la Inteligencia Artificial para la predicción de posibles accesos no autorizados.

- [OE4]: Desarrollar un modelo conceptual del sistema basándose en diferentes módulos diferenciados.

- [OE6]: Verificar la solución resultante mediante el diseño y ejecución del plan de pruebas unitarias, integradas y de usuario.

Propuesta

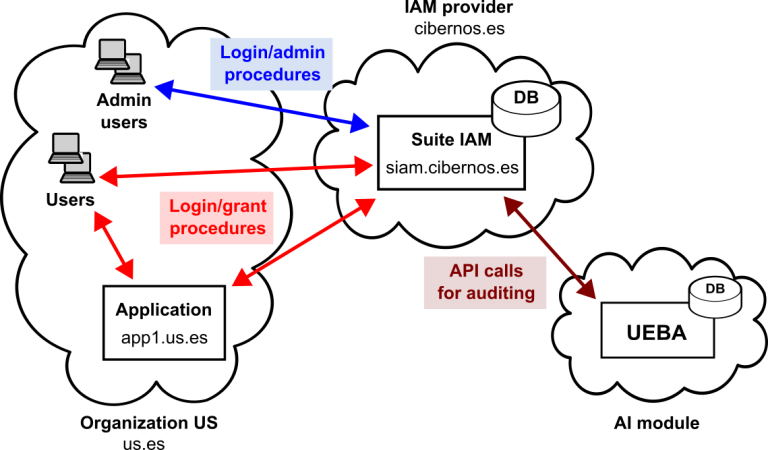

Suite IAM es un gestor de identidades multitenant capaz de gestionar el acceso a diferentes aplicaciones (de diferentes organizaciones), implementando protocolos de Single-Sign On (SSO), como OpenID Connect. Además, proporciona una web de administración y una API REST para tareas de administración y auditoría.

La Suite IAM almacena en una base de datos los usuarios pertenecientes a una organización, así como las aplicaciones disponibles para los mismos, y sus políticas, entre otros. A partir de estos datos, la SIAM (en su versión actual) interactúa:

-

- 1. Con usuarios no administradores, que habitualmente accederán a las aplicaciones de su organización, o podrán cambiar su información personal en el SIAM a partir de un panel de gestión de usuario.

- 2. Con usuarios administradores, que podrán dar de alta, de baja, o modificar usuarios, aplicaciones y políticas de su organización.

En ambos casos, el SIAM registra todos los eventos que tienen lugar en el sistema, pudiendo ser accedidos a través de una API REST. Los eventos generados para los usuarios no administradores serán relacionados con (a) accesos a aplicaciones, y (b) cambios en su perfil del SIAM (e.g., cambio de contraseña, email…); mientras que los usuarios administradores, además de los anteriores, generarán eventos relacionados con el alta, baja, o modificación de los usuarios, aplicaciones, políticas, o cualquier otra información almacenada en el sistema sobre su organización. La figura a continuación resume las principales interacciones esperadas entre usuarios y aplicaciones del SIAM.

Nuestra contribución se centra en la correlación de datos de relevancia acerca de la identidad almacenados en los sistemas IAM. Estos datos pueden incluir comportamiento, localización, patrones de uso, preferencias, datos personales, sistemas de información, membresías grupales y otros tipos de datos que pueden ser correlacionados con la información de la identidad. Así, la información basada en contexto juega un rol clave para la evaluación de anomalías, ayudando a predecir ciertos comportamientos y patrones y para detectar amenazas a la seguridad de la organización.

Así, se desarrollará un módulo basado en técnicas IA que recibirá como entrada información sobre la solicitud de acceso a un recurso concreto por parte de un usuario y genere como salida una estimación del grado de normalidad de dicha petición dentro del contexto del usuario que la realiza. Para ello se desarrollarán, en base a una colección de datos real, modelos de IA que permitirán predecir el comportamiento de las solicitudes de acceso a recursos de los usuarios, asociando a cada nueva solicitud una valoración en función de su discrepancia con el modelo desarrollado. Los modelos de comportamiento de usuario serán reentrenados dinámicament de forma que se adapten a los cambios de comportamiento a lo largo del tiempo.

Los métodos de IA empleados en la literatura científica actual para detección de comportamientos anómalos incluyen: métodos estadísticos, técnicas de clústering, redes neuronales (incluyendo Deep learning), isolation-forest, k-medias, árboles de decisión,etc. En general, las soluciones propuestas no son generalizables para el caso particular de este proyecto, puesto que las variables y escalas de tiempo difieren de los casos habituales para UEBA o detección de insiders. Por ello, el estudio y selección de las técnicas más adecuadas al contexto del proyecto será uno de los avances sobre el estado de la técnica actual.

En este sentido, se analizará el comportamiento del usuario a nivel de dispositivo aprovechando información de contexto, filtrados avanzados, inteligencia artificial y analíticas del comportamiento. En el proyecto se abarcarán las siguientes dimensiones relacionadas con la detección de anomalías a nivel de gestión de identidades: la identidad relacional y basada en el contexto (perfilado y caracterización de comportamiento de usuarios), detección de anomalías y perfilado de comportamiento en base a los dispositivos.

Resultados

Publicaciones

Lo sentimos, no hay publicaciones que cumplan este criterio.